Google-SAML对接说明

操作场景

Google Workspace基于SAML的单点登录(SSO),提供了一种安全的身份验证方式,允许用户通过一个身份提供者(IdP)访问多个服务。

前提条件

-

Google Workspace 账户,并且拥有管理员权限。

-

确保您的域名已经在 Google Workspace 中验证。

操作步骤

配置SAML应用

-

登录 Google 管理控制台

-

访问安全设置;访问 应用 > Web应用和移动应用

-

添加应用 > 添加自定义SAML应用

-

填写应用参数,点击继续

-

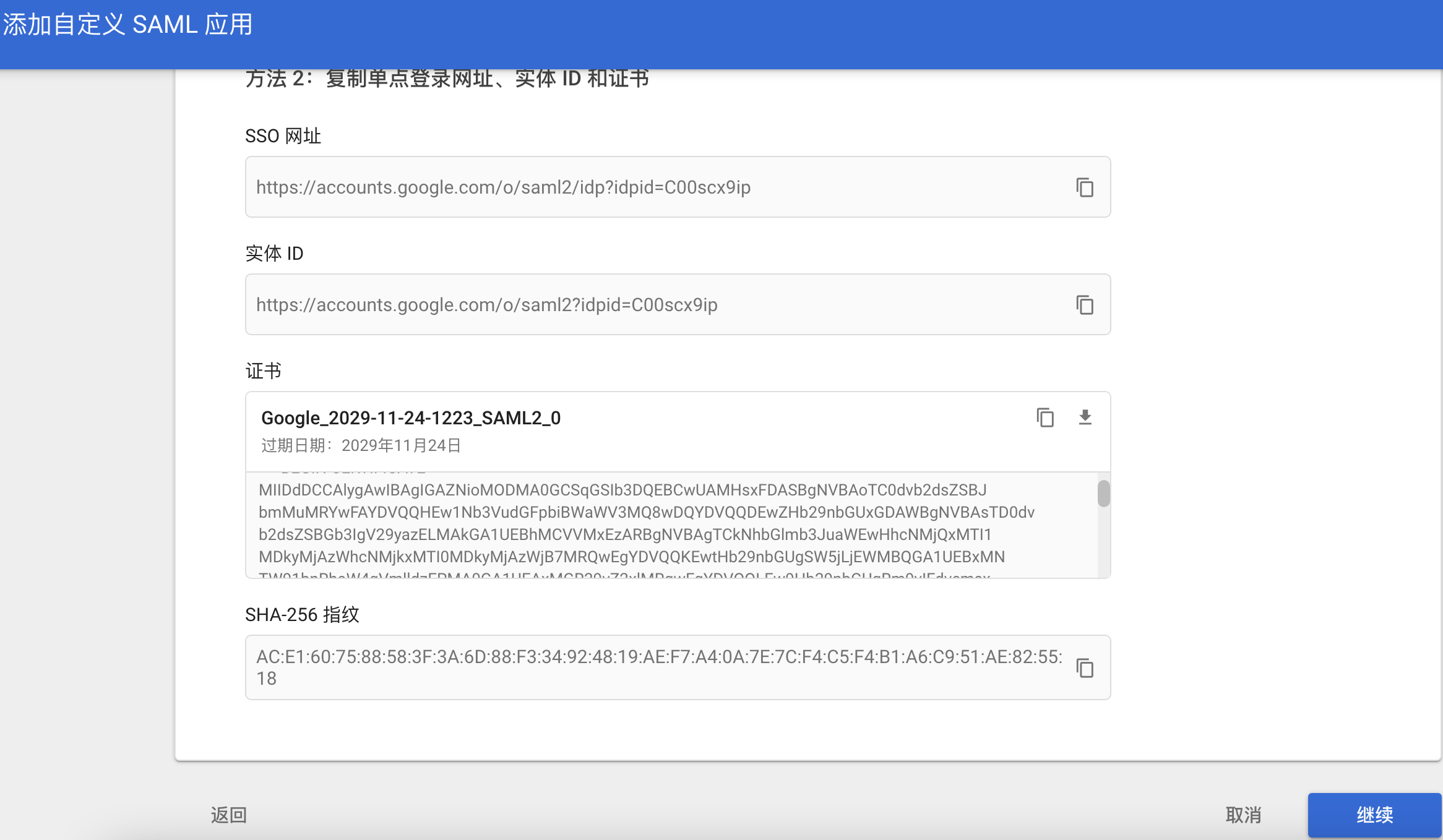

查看Idp参数,点击继续

-

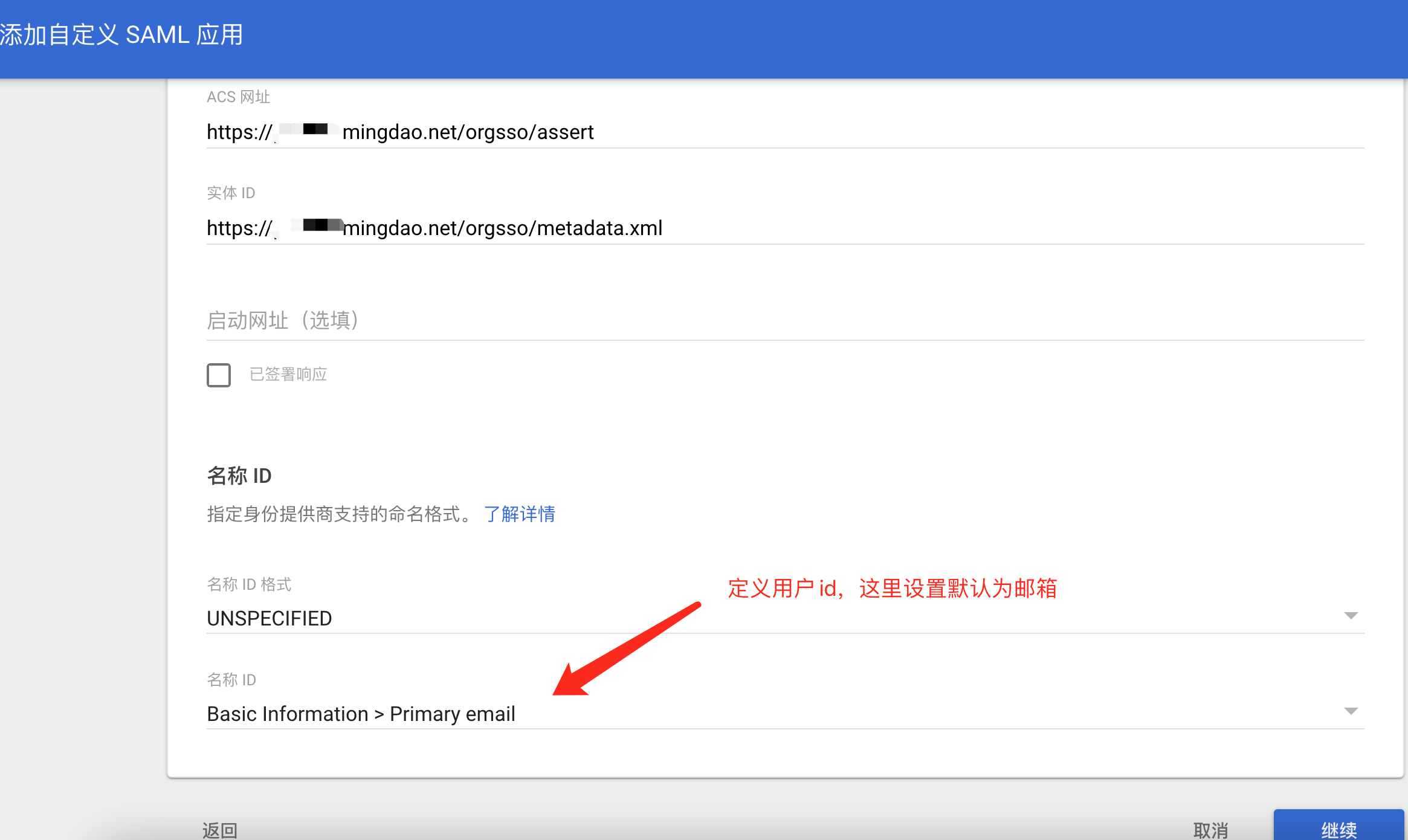

填写参数 ACS 网址 、实体ID ,这里填写服务地址+固定后缀

{HAP}/orgsso/assert,{HAP}/orgsso/metadata.xml后续会配置使该地址生效,点击继续

-

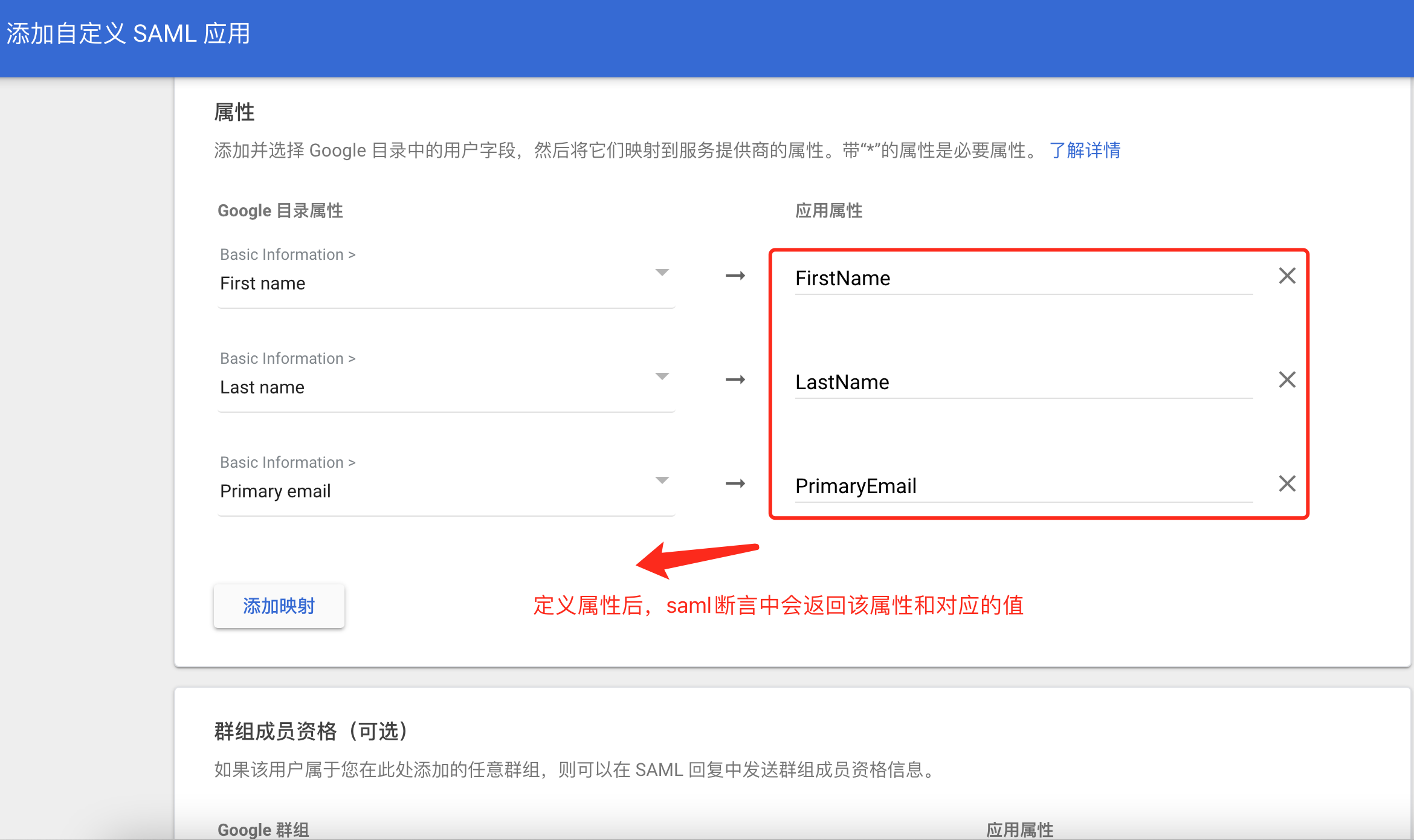

填写属性映射,这里设置返回的用户信息属性,比如名称、邮箱等信息,点击完成

-

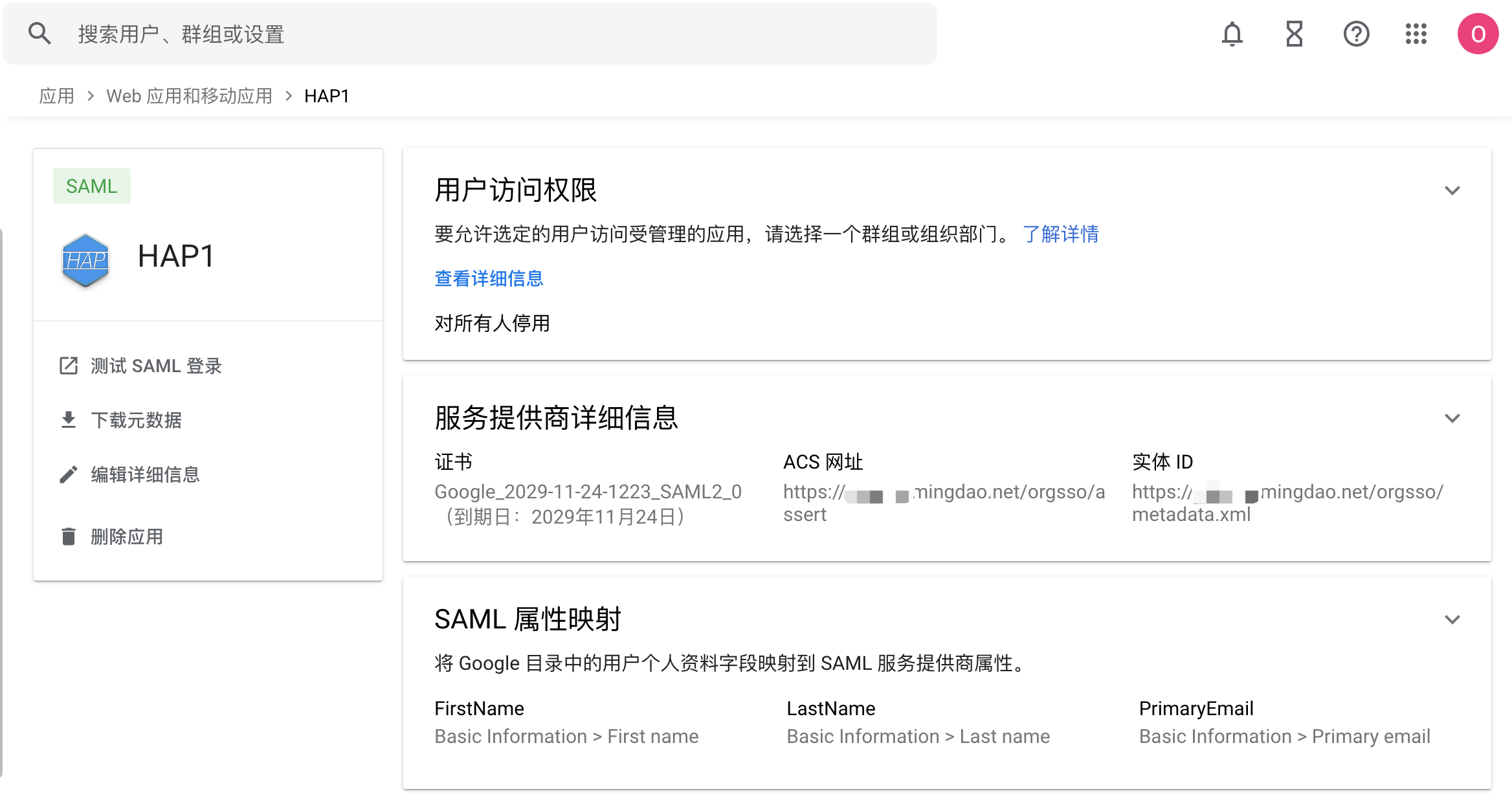

配置完成

-

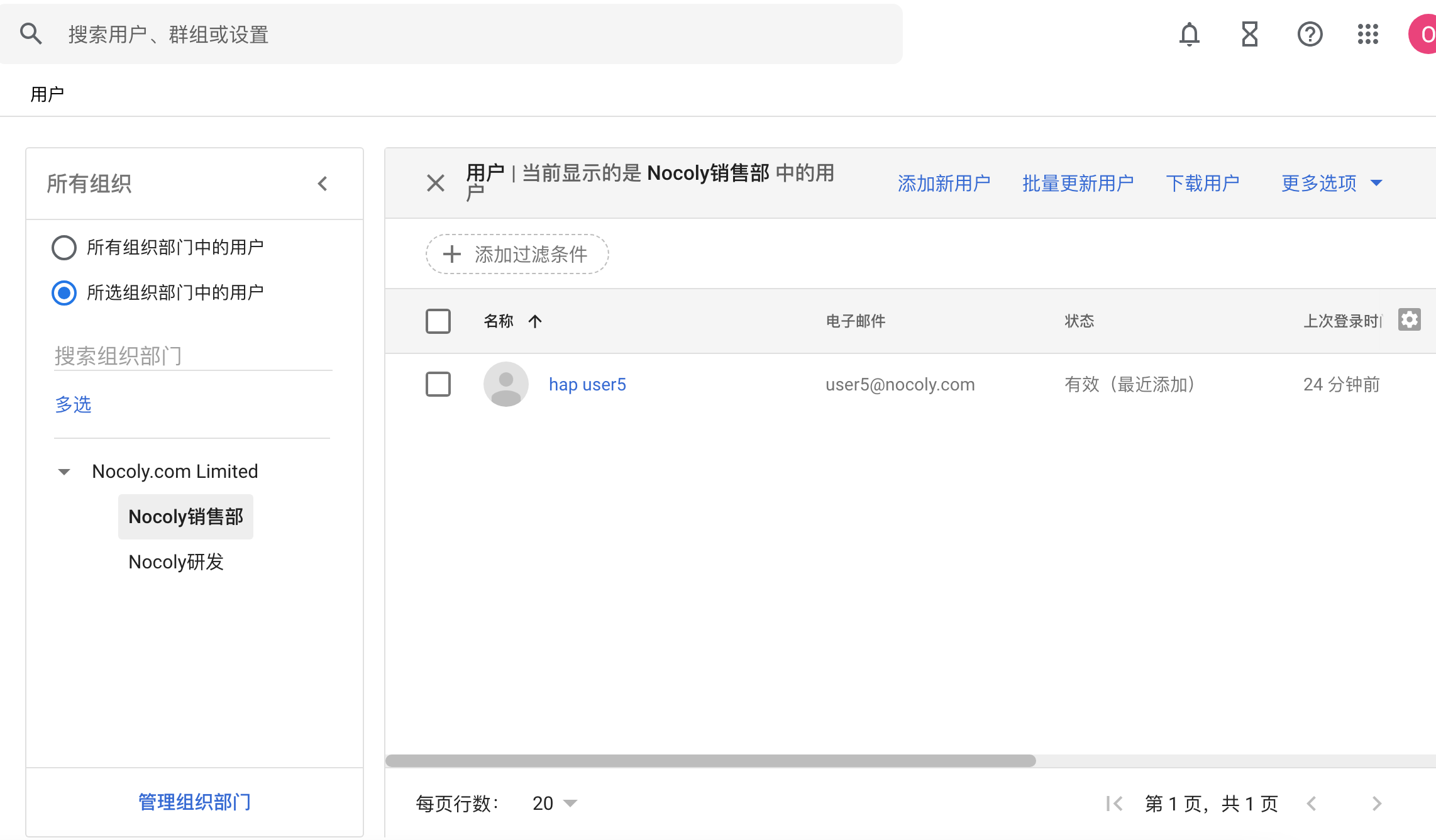

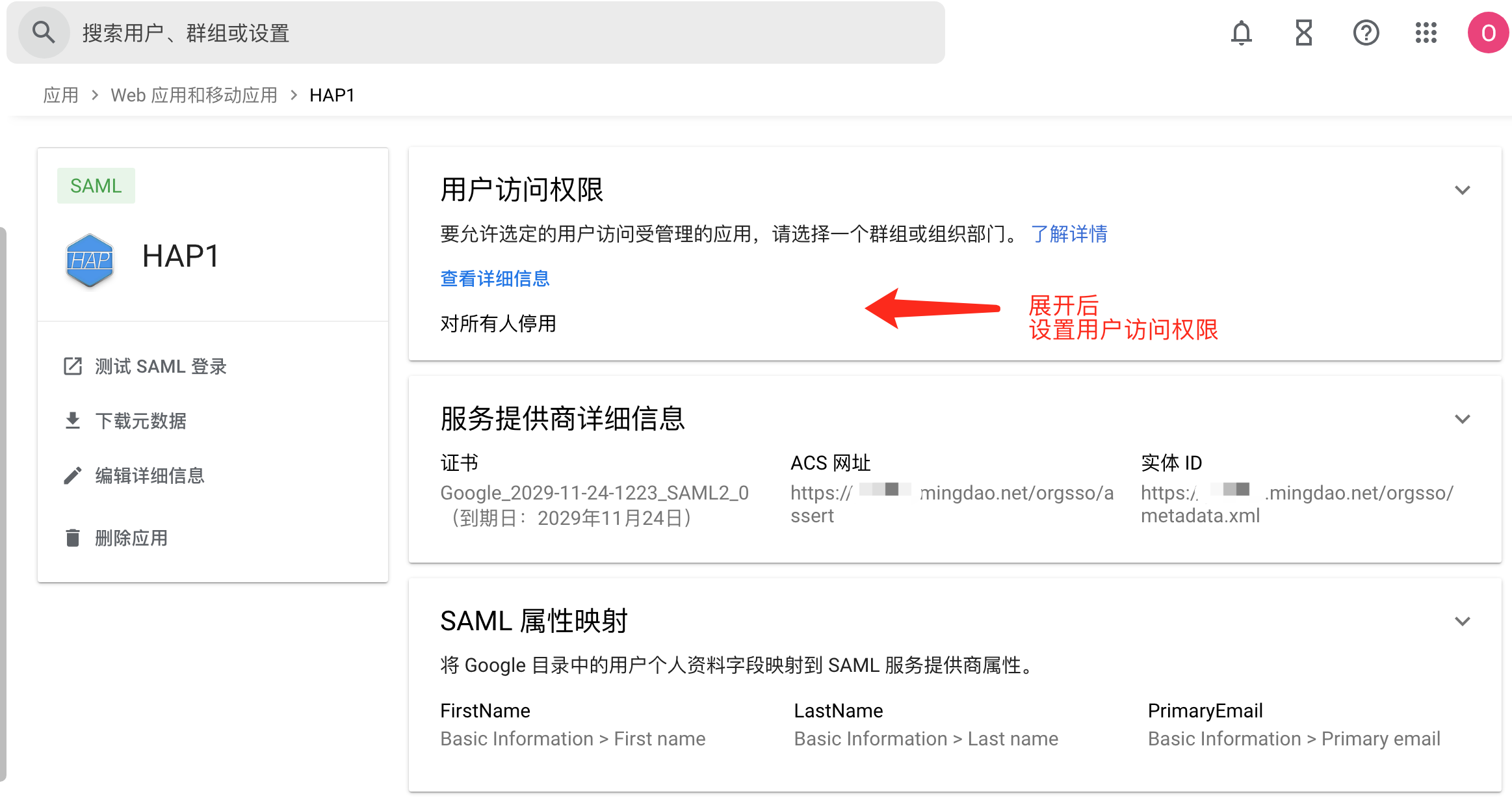

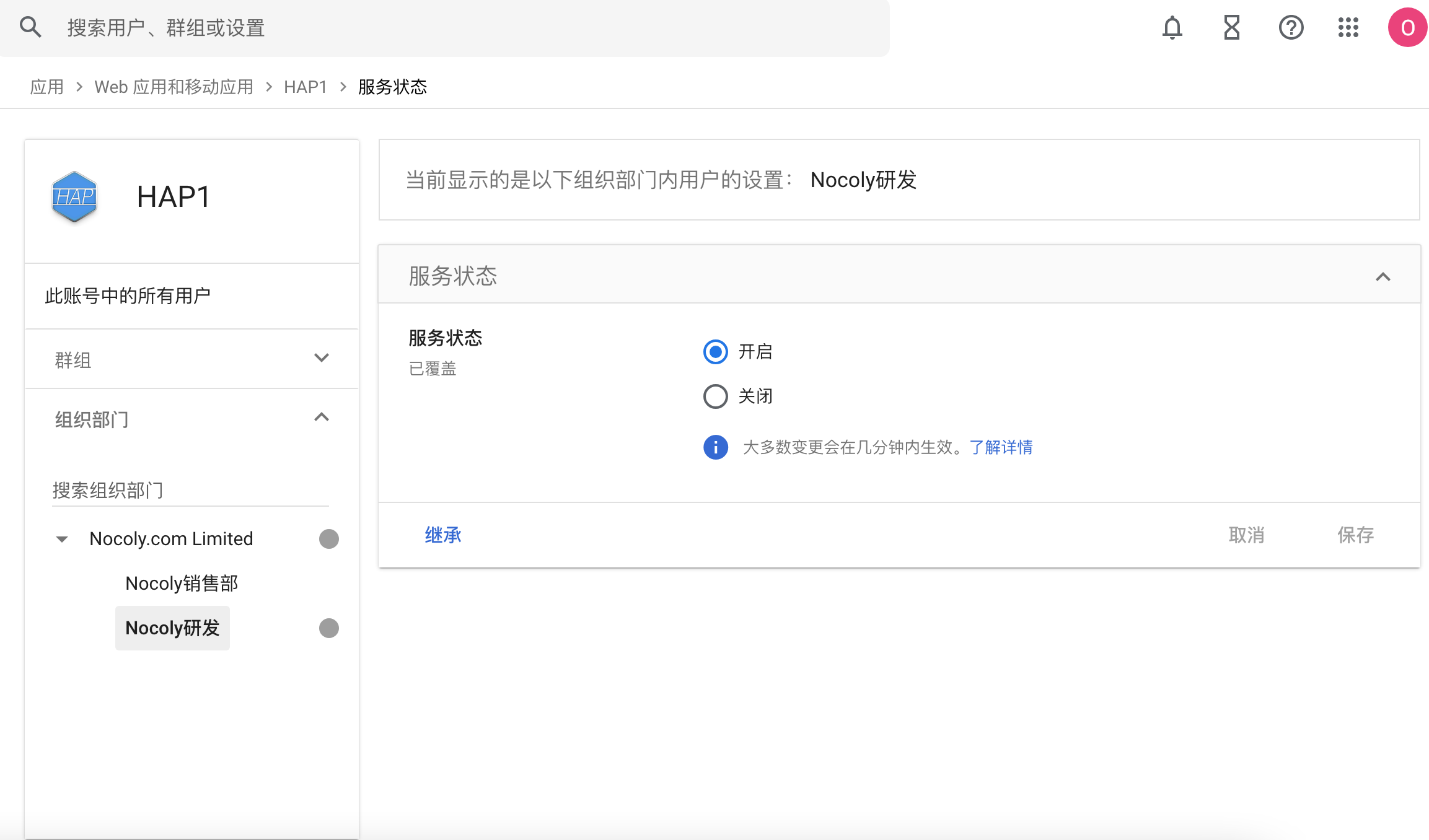

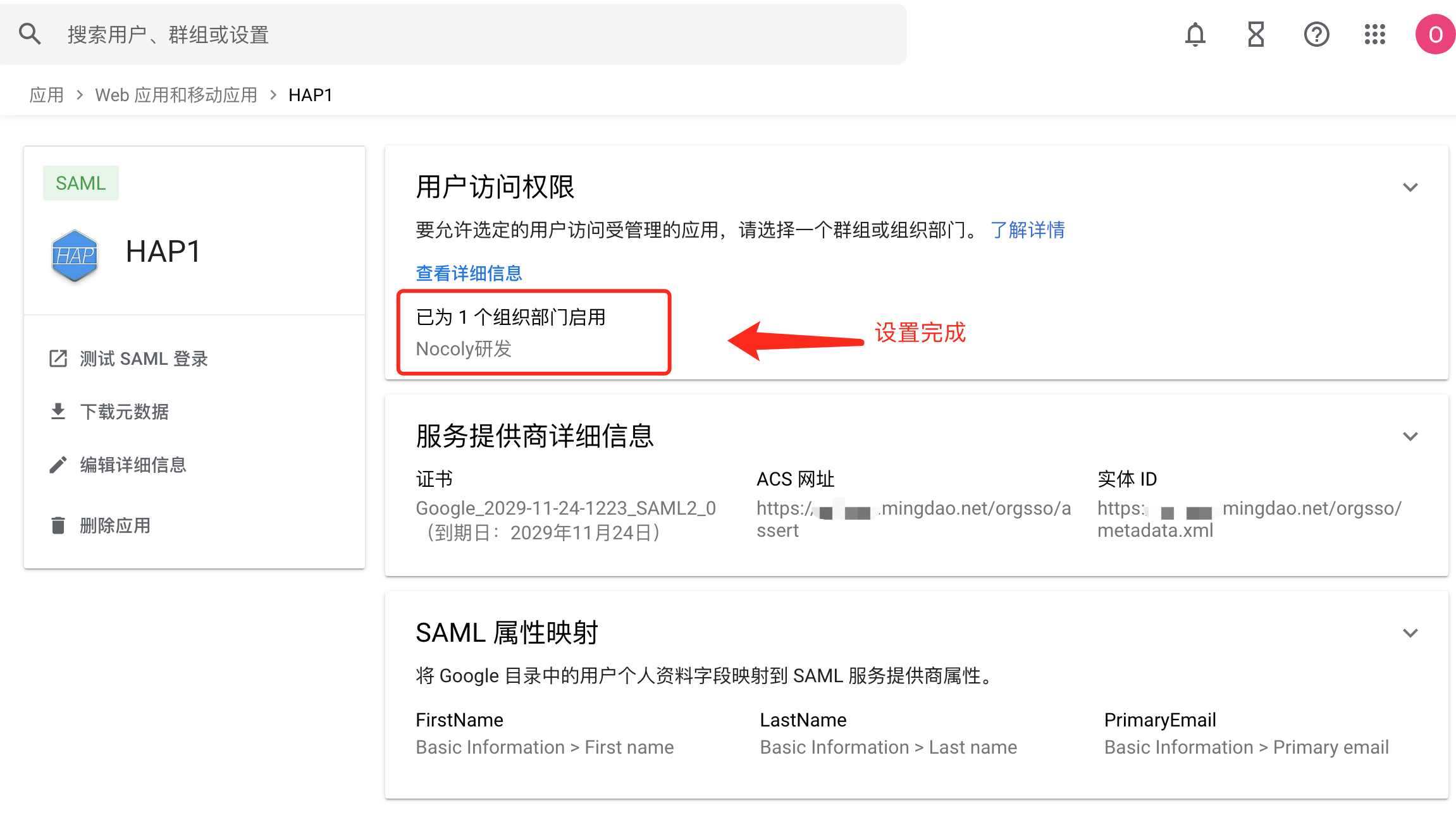

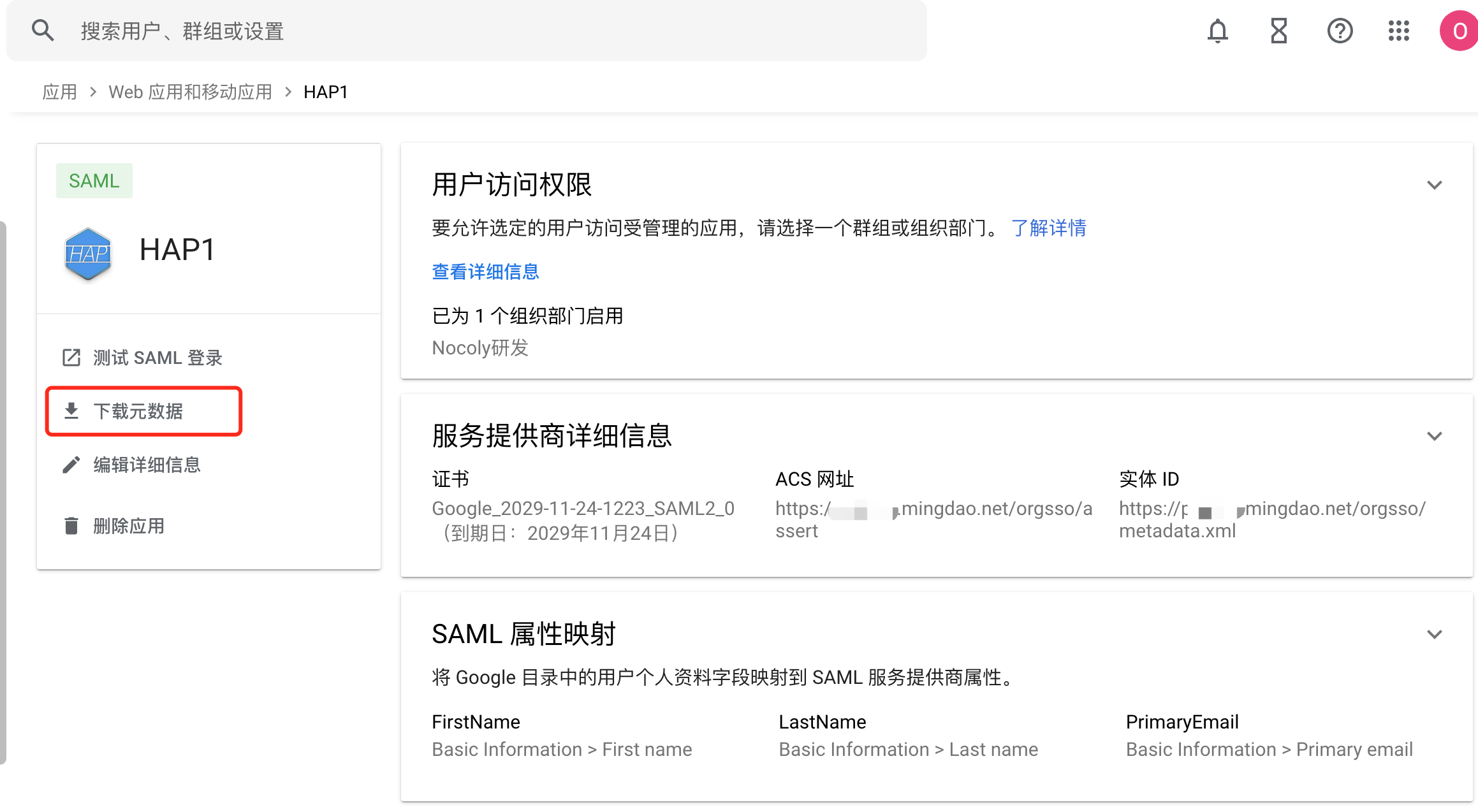

设置用户访问权限

-

下载元数据,稍后为

HAP服务配置身份认证源(Idp)

HAP集成SAML应用单点登录

提示

详细步骤可参考私有部署文档 如何集成单点登录-SAML2

-

配置

sso.json,内容如下{

"mode": "common-saml2",

"name": "saml2",

"saml2": {

"entityId": "{HAP}/orgsso/metadata.xml",

"assertUrl": "{HAP}/orgsso/assert",

"params": {

"UserId": "name_id", // 填写用户唯一属性,默认name_id

"Name": "FirstName", // 填写属性映射的FirstName属性

"Email": "PrimaryEmail" // 填写属性映射的PrimaryEmail属性

},

"autoRegister": true,

"projectId": ""

}

} -

配置

idp.xml,将步骤中下载的元数据上传至服务器对应目录 -

修改

docker-compose.yaml, 挂载配置文件(集群模式下有所区别),重启服务- ./volume/sso/sso.json:/usr/local/MDPrivateDeployment/sso/OptionFile/sso.json

- ./volume/sso/metadata/idp.xml:/usr/local/MDPrivateDeployment/sso/OptionFile/metadata/idp.xml -

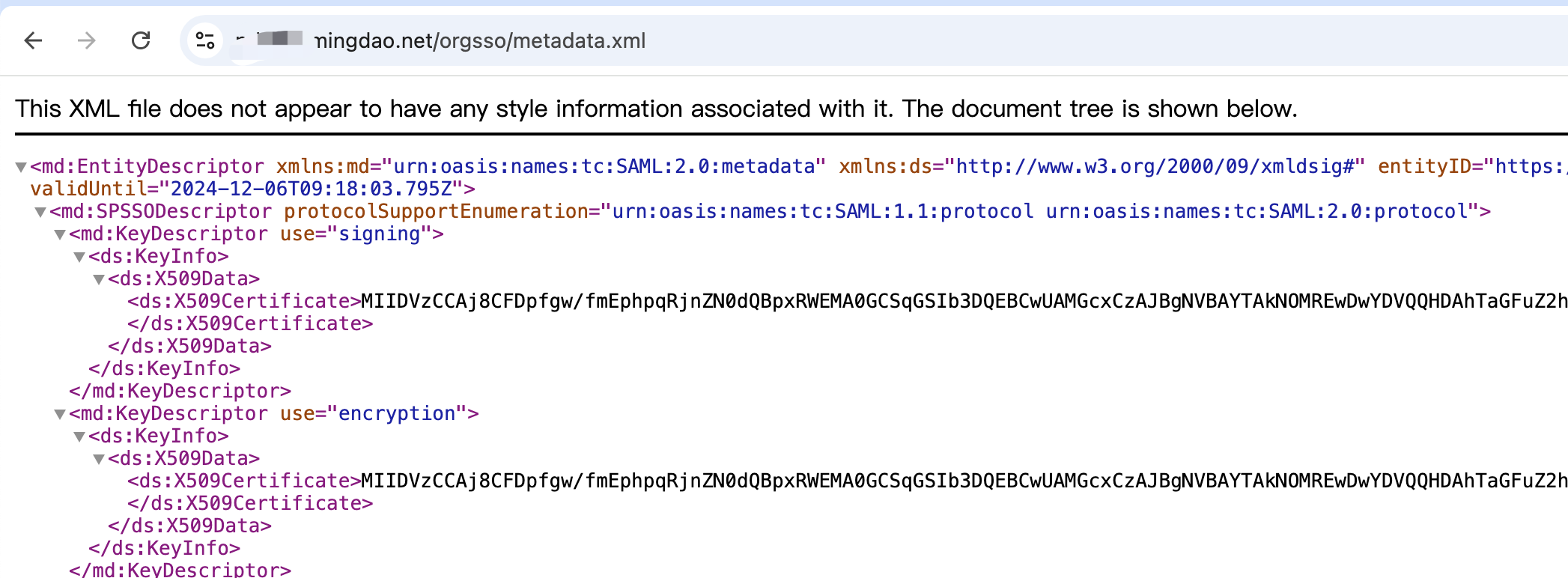

重启完成后,访问

{HAP}/orgsso/metadata.xml,可以看到对应的xml输出

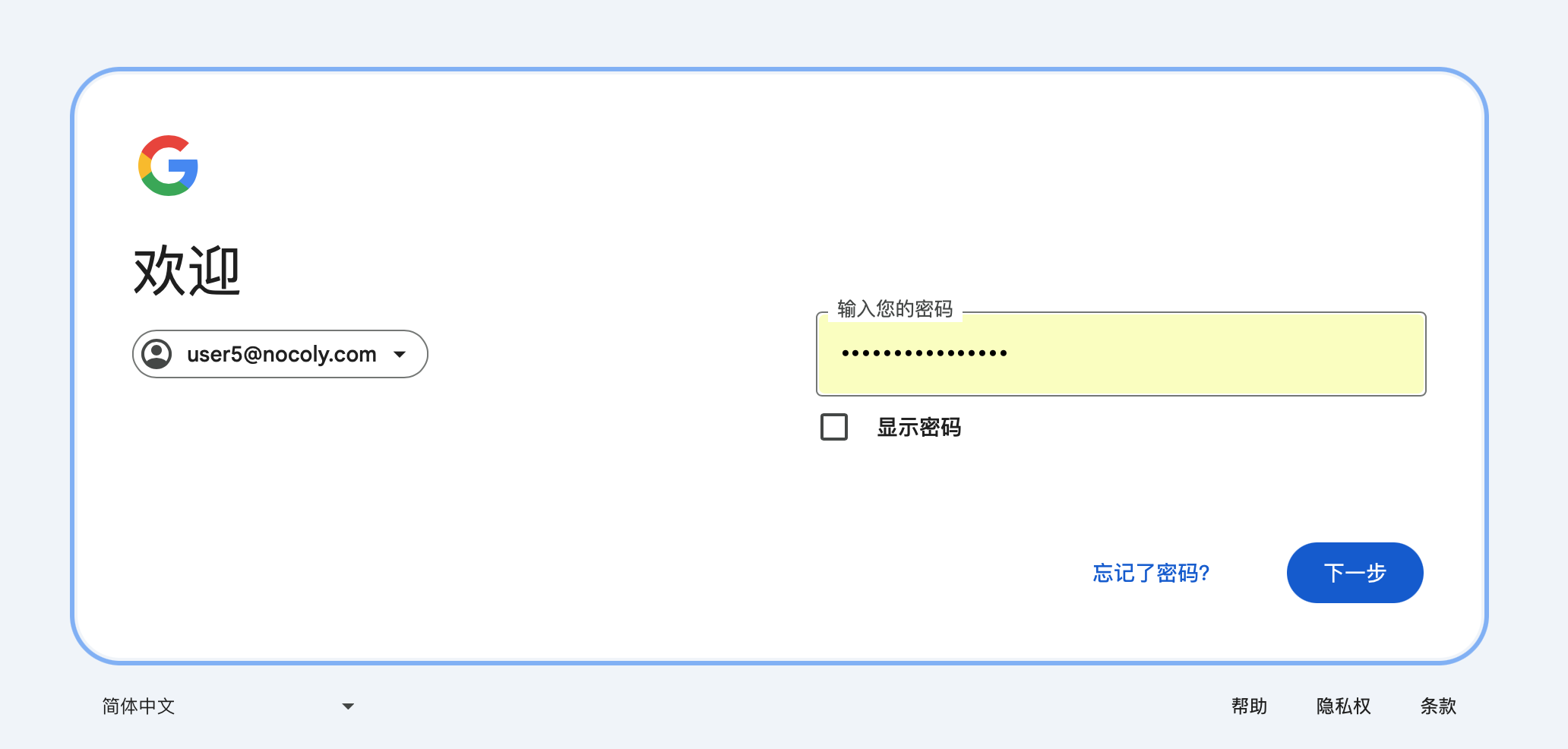

用户 SSO 登录

-

浏览器输入单点入口地址

{HAP}/orgsso/sso -

登录组织账号

-

成功登录HAP

-

更换用户部门,提示403