Microsoft ADFS-SAML 使用说明

操作场景

Active Directory Federation Services(ADFS)是 Microsoft's 推出的 Windows Server 活动目录联合服务 (ADFS)。ADFS是一种能够用于一次会话过程中多个 Web 应用用户认证的新技术。您可以使用用户 SSO 将 ADFS 与 HAP 进行集成,从而实现 ADFS 账户控制台管理资源

前提条件

-

拥有一台 Windows Server 服务器 (此处为 Window Server 2012 R2, Window Server 2016/2019配置稍有差异)。

-

在服务器内进行以下搭建工作。

- DNS 服务器:将身份认证请求解析到正确的 Federation Service 上。

- Active Directory域服务(AD DS):提供对域用户和域设备等对象的创建、查询和修改等功能。

- Active Directory Federation Service(AD FS):提供配置 SSO 信赖方的功能,并对配置好的信赖方提供 SSO 认证。

操作步骤

安装部署 Microsoft AD

说明:

如您已安装部署 Microsoft AD,可忽略步骤1-5

-

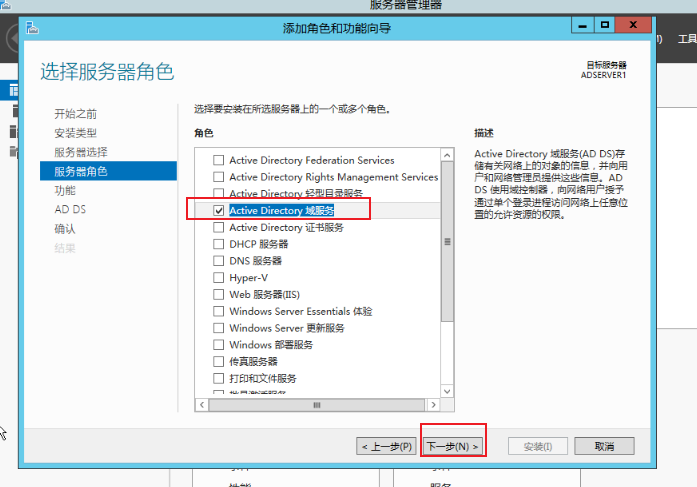

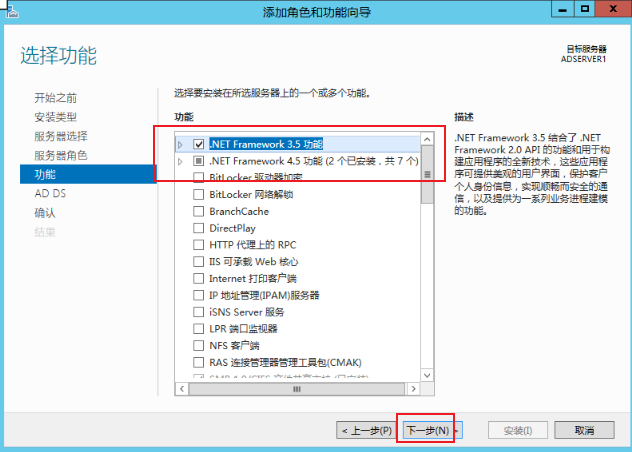

在云服务器内,进入 服务器管理 > 仪表盘,单击 添加角色和功能,如下图所示:

-

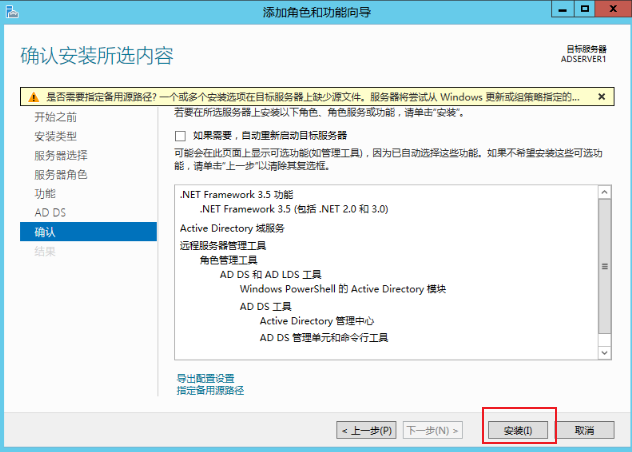

一直单击 下一步 直到单击 安装 完成安装,如下图所示:

-

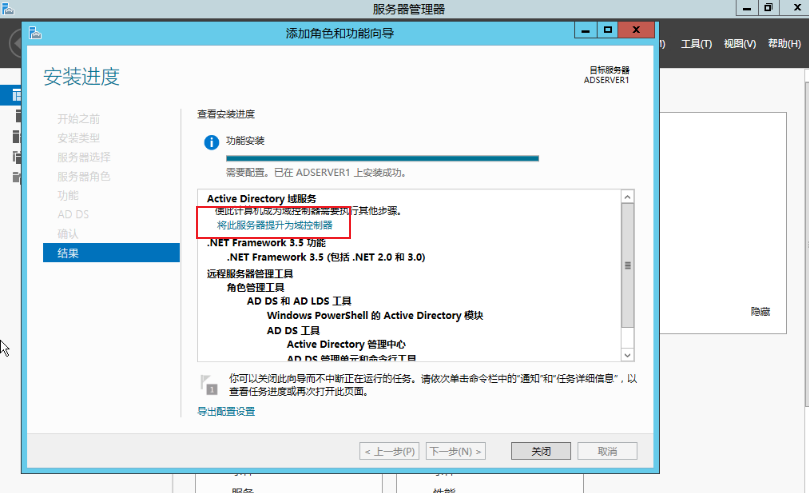

安装完成后单击 将此服务器提升为域控制器,如下图所示:

-

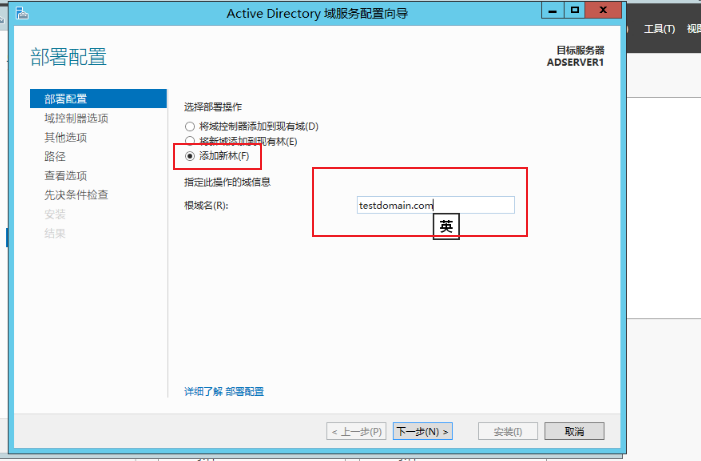

在 部署配置 页面选择 添加新林 补充 根域名 信息为 testdomain.com,如下图所示:

-

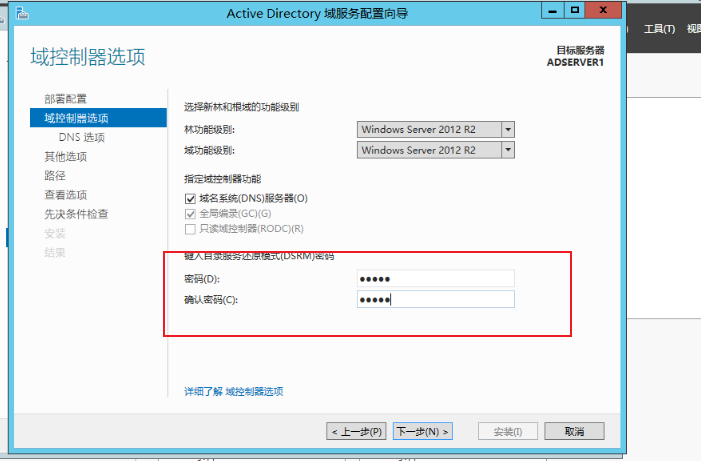

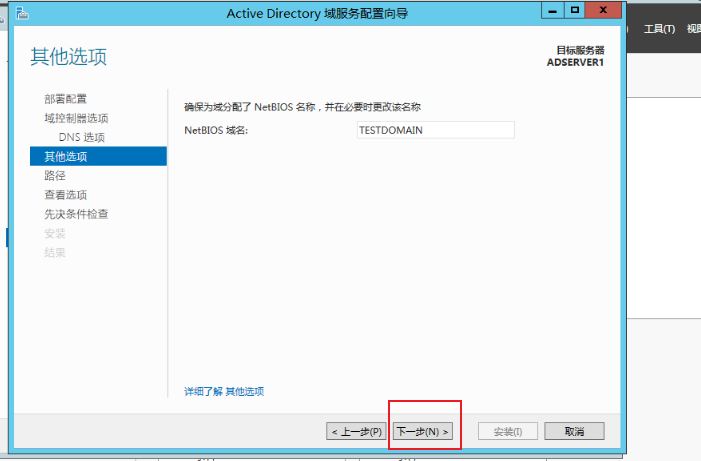

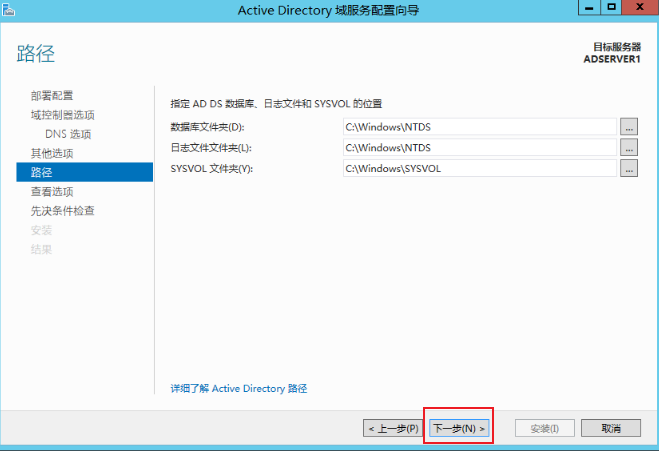

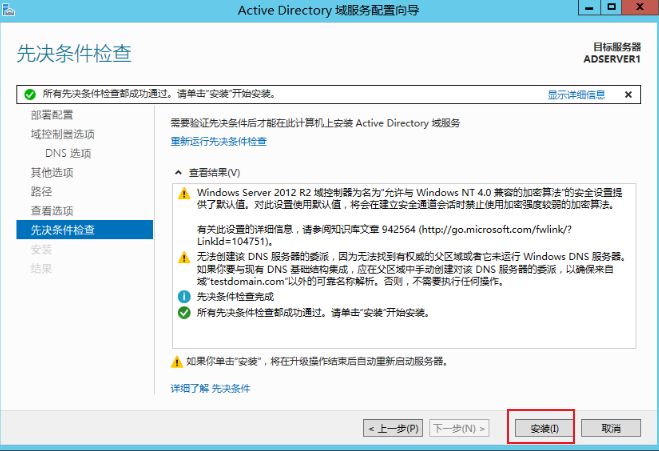

在 与控制器选项 中补充 密码 信息,如下图所示,完成后一直单击下一步,单击 安装 完成安装:

安装 CA

- 在云服务器内,进入 服务器管理 > 仪表盘,单击 添加角色和功能,如下图所示:

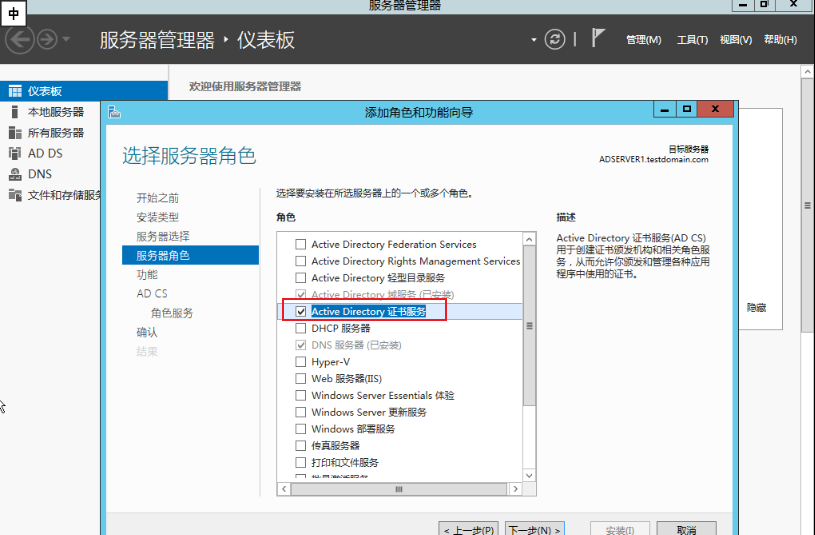

- 一直单击 下一步 直到 服务器角色 页面,角色 选择 Active Directory 证书服务,如下图所示:

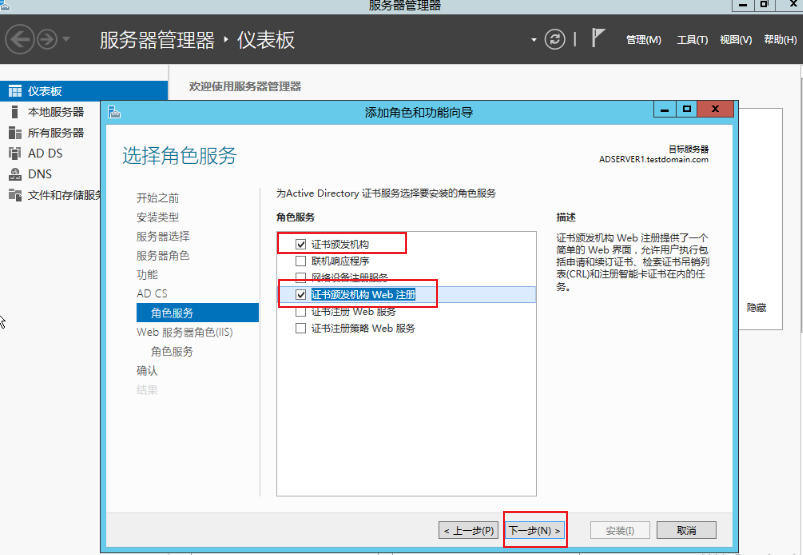

- 一直单击 下一步 直到 AD CS-角色服务 页面,角色服务 选择 证书颁发机构、证书颁发机构web注册,如下图所示:

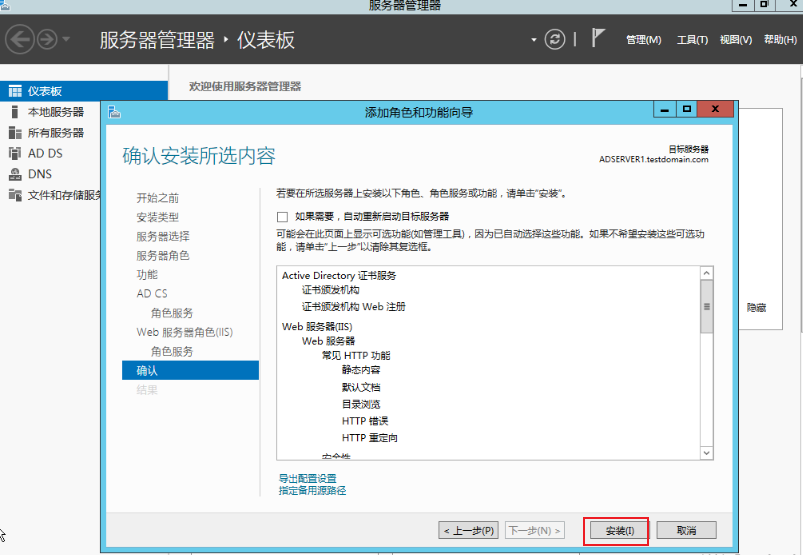

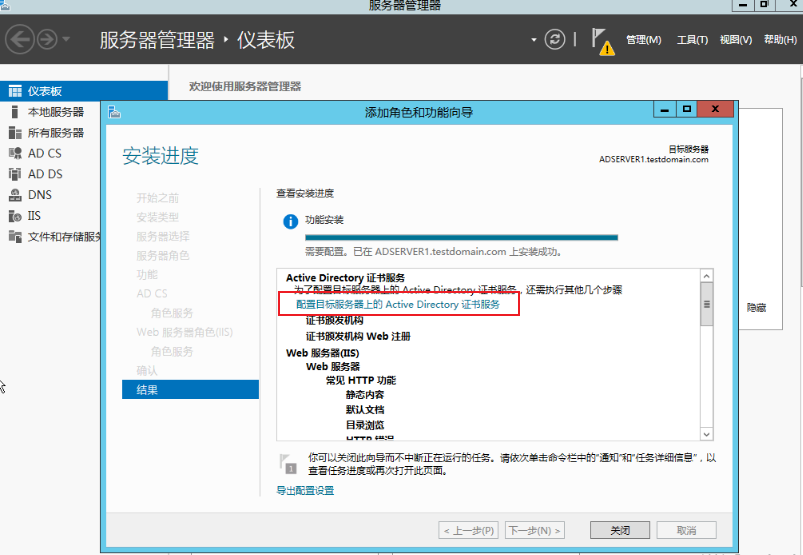

- 一直单击 下一步 直到 结果 页面,单击下图信息配置 AD证书服务,如下图所示:

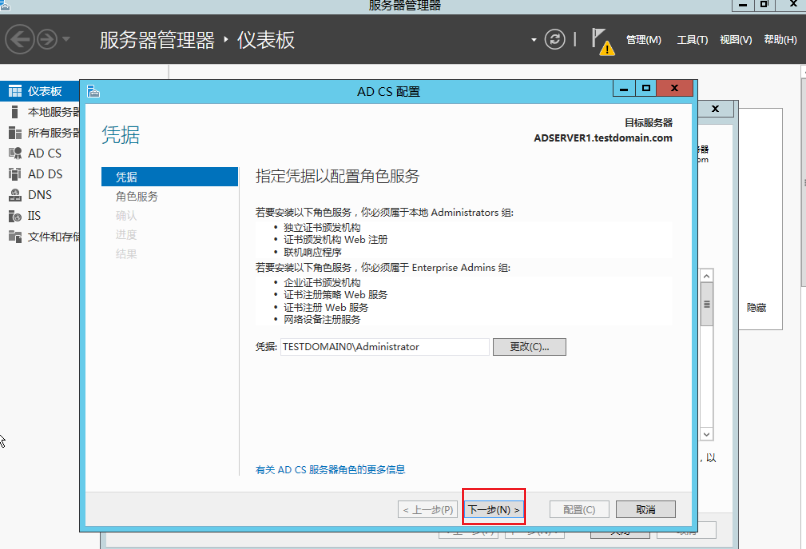

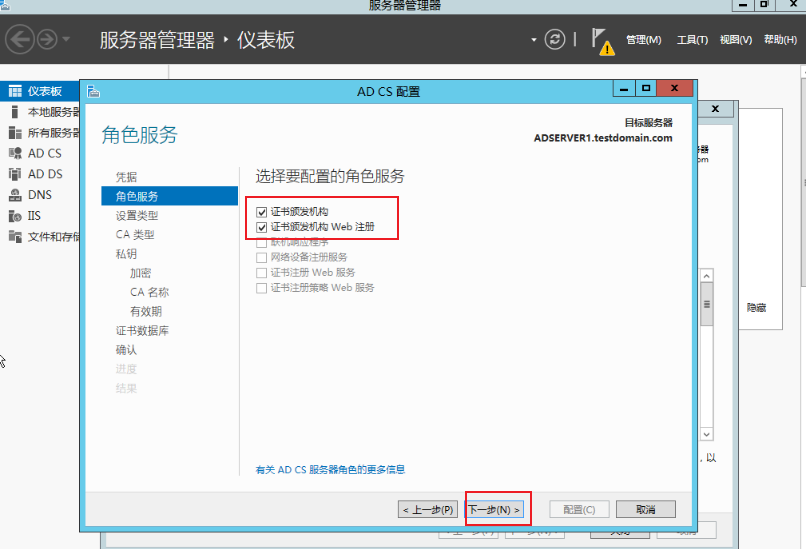

- 单击 下一步 ,在角色服务,勾选下图信息,单击 下一步

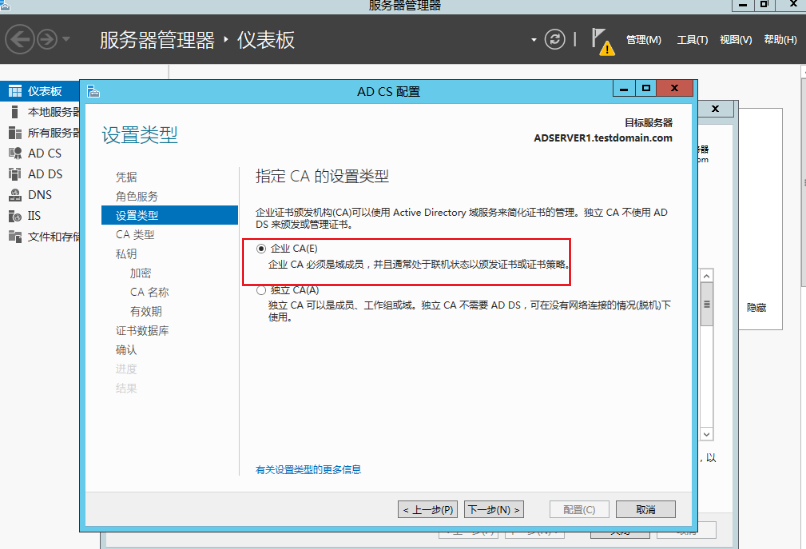

- 在 设置类型 页面,选择 企业 CA,如下图所示:

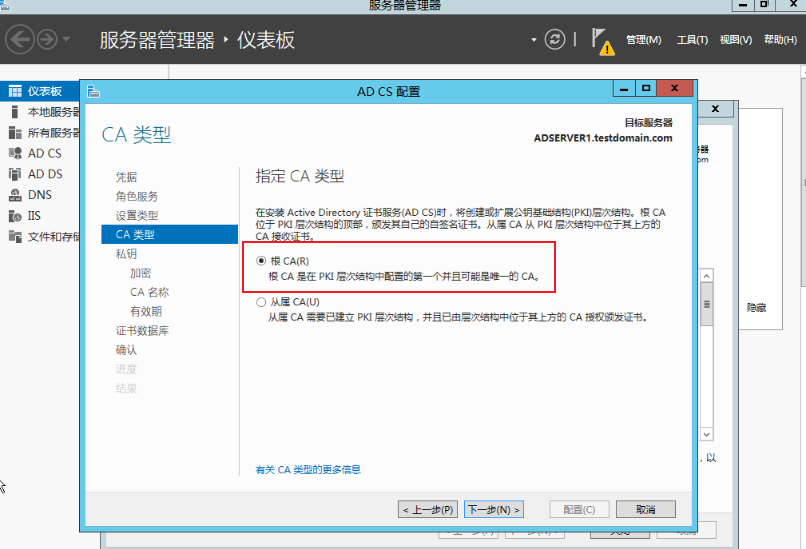

- 在 CA Type 页面,选择 根 CA,如下图所示:

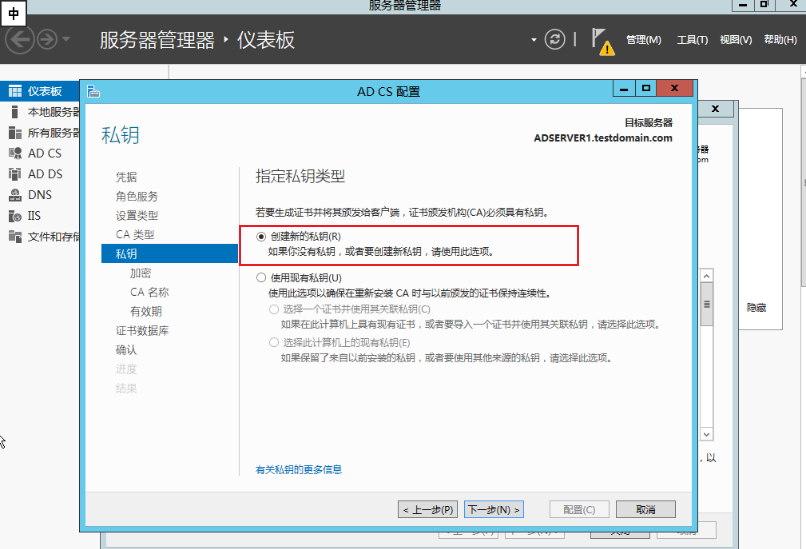

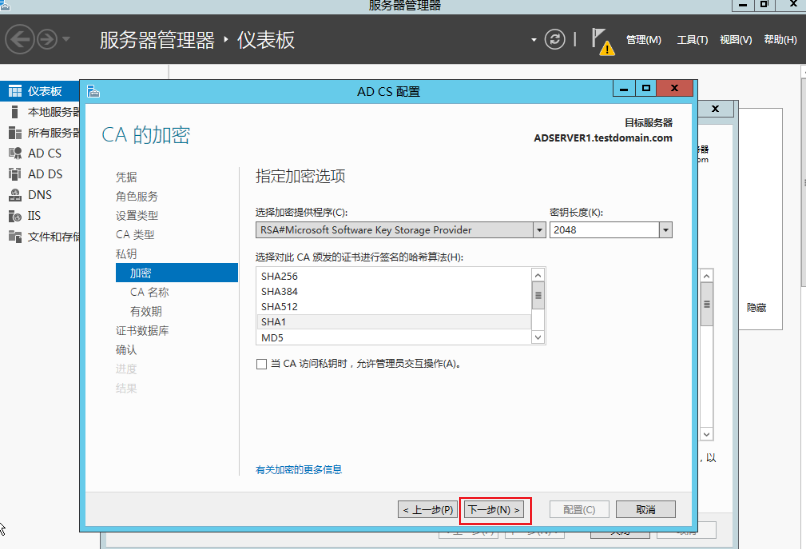

- 在 私钥 页面,选择 创建新的私钥,如下图所示:

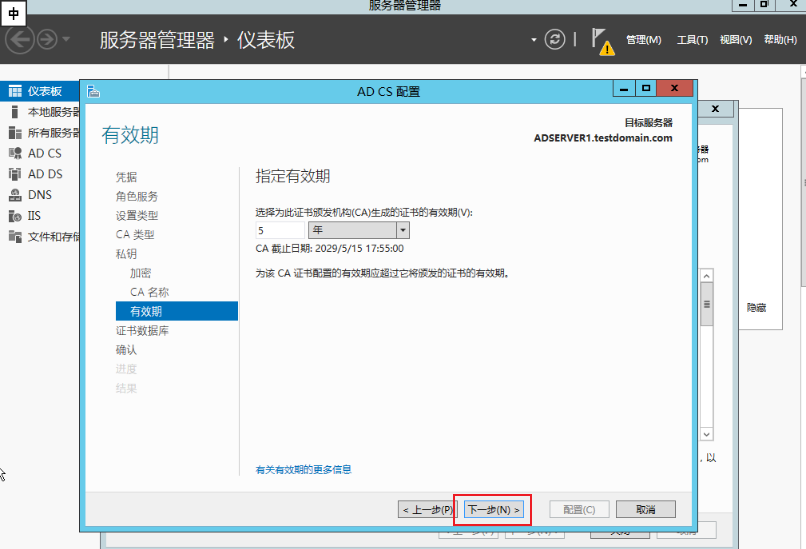

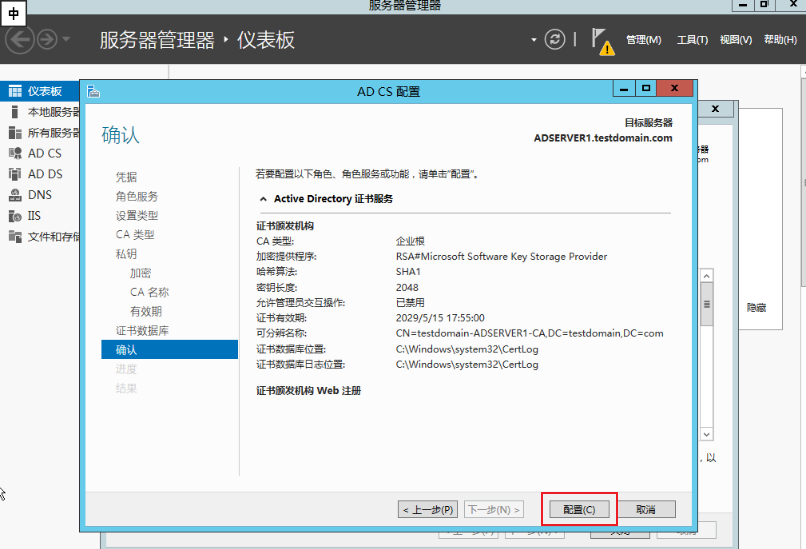

- 在 证书数据库 页面,补充信息,单击下一步,如下图所示:

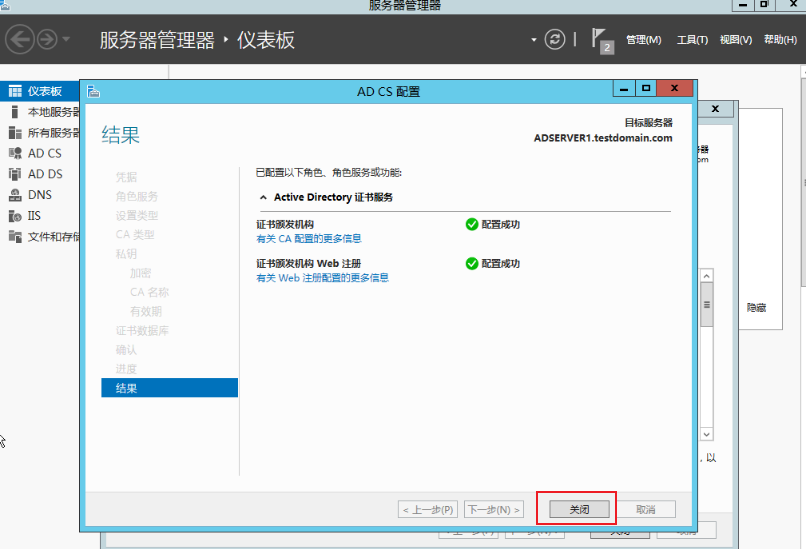

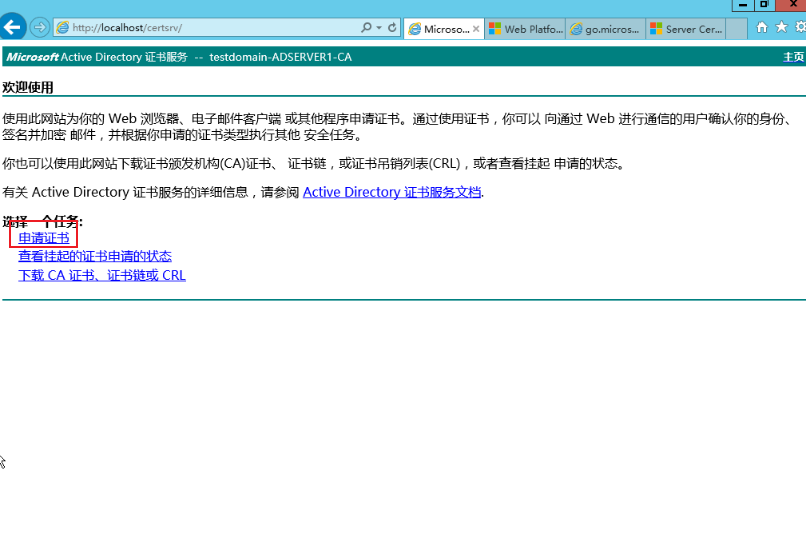

- 访问

http://localhost/certsrv确保 CA 安装��成功,如下图所示:

安装 ADFS 服务

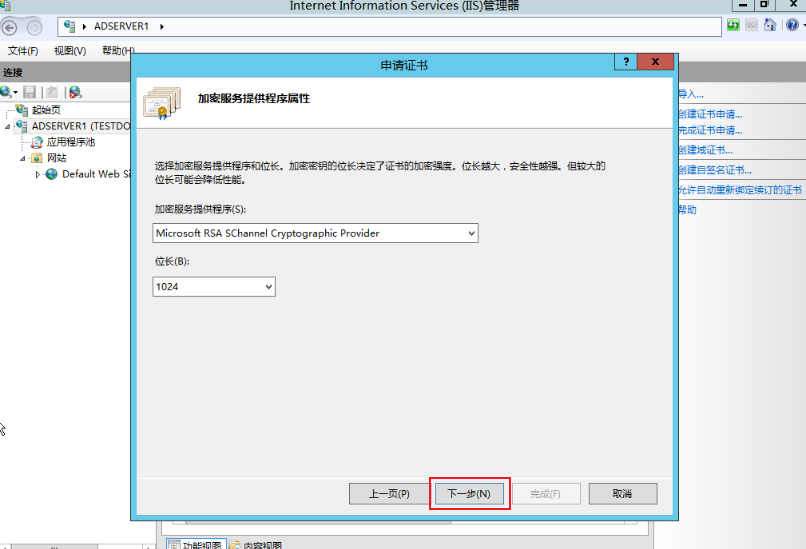

在配置前您需要给计算机或者指定的用户或者计算机授权证书颁发。安装 ADFS 前,需要创建和配置证书,本文中通过 IIS 进行证书申请。

-

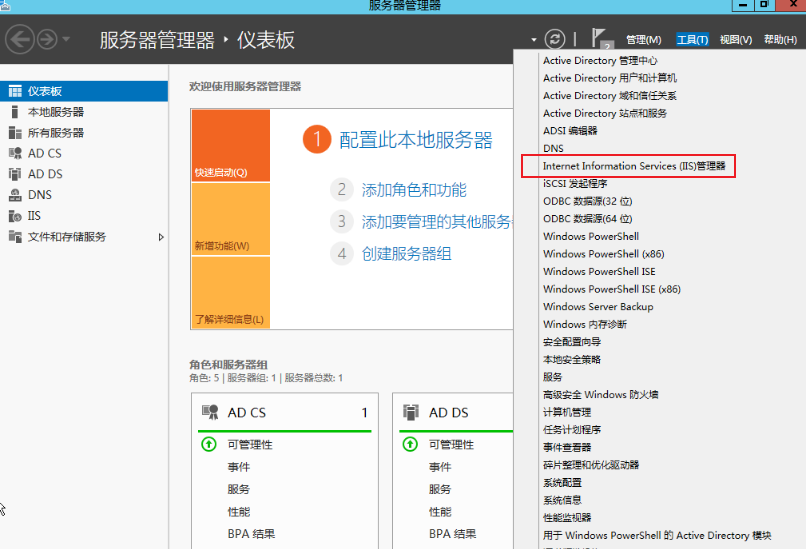

单击 服务器管理 > 工具,选择 “IIS 管理器” 。

-

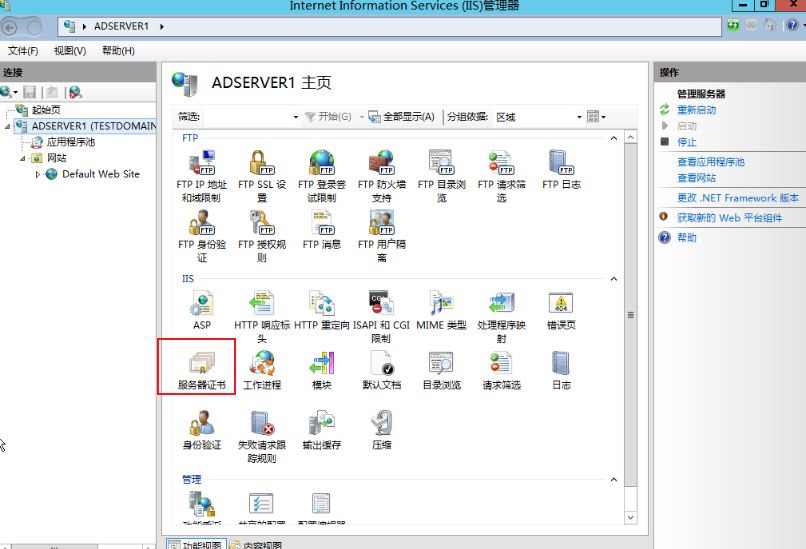

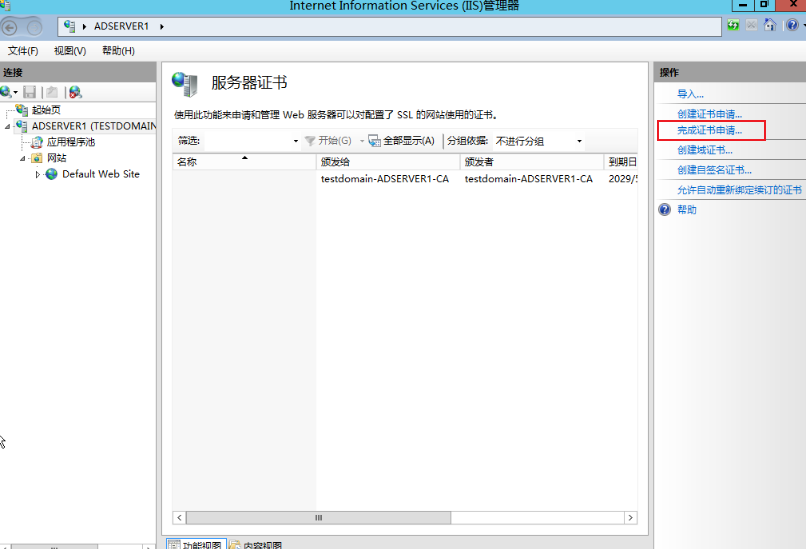

在 IIS 管理器中,单击服务器证书,如下图所示:

-

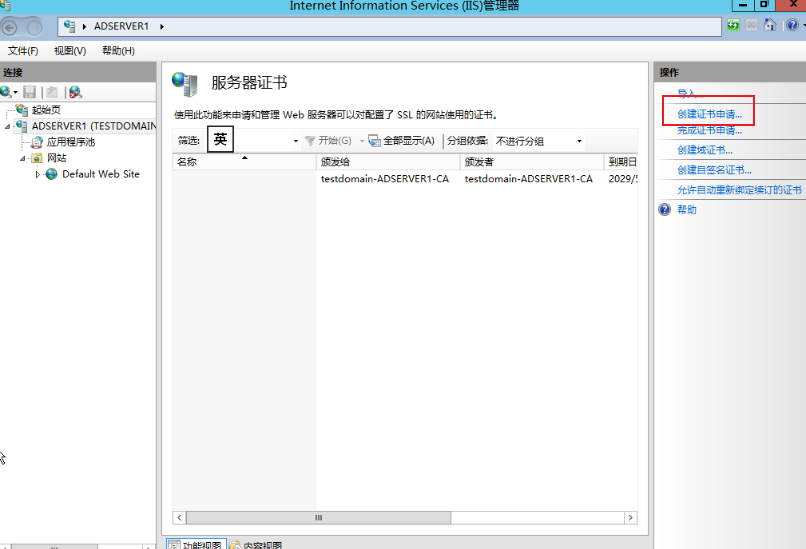

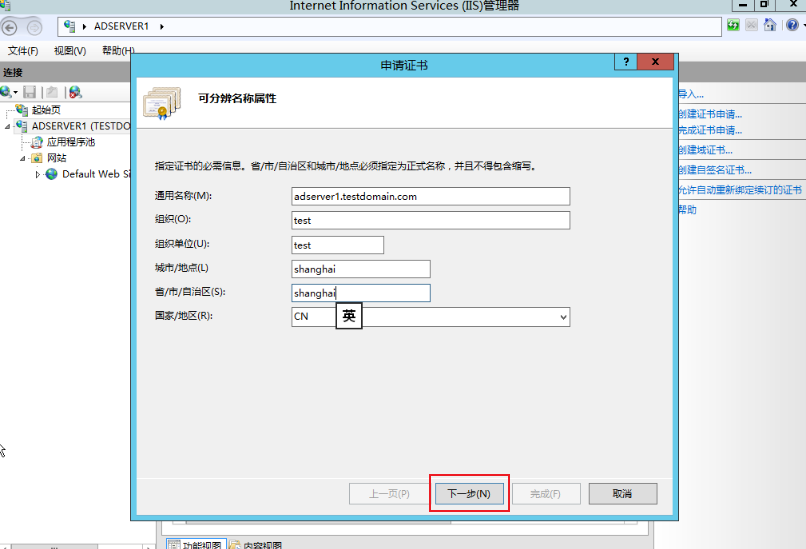

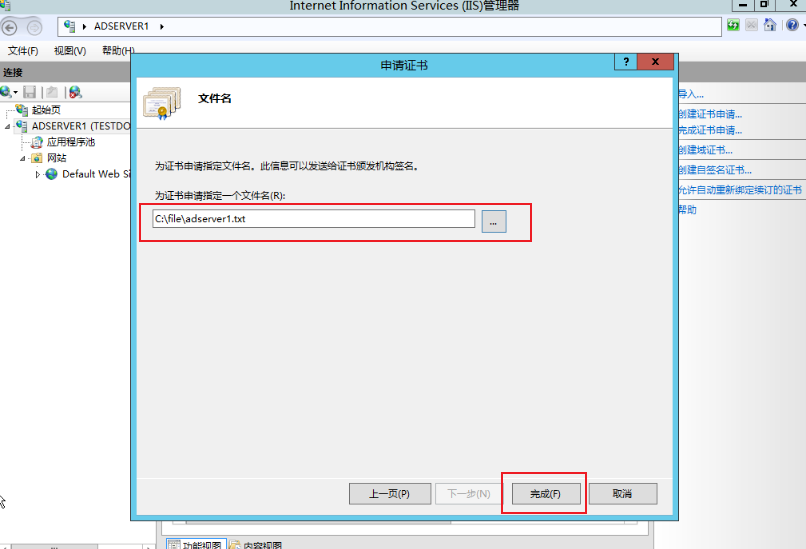

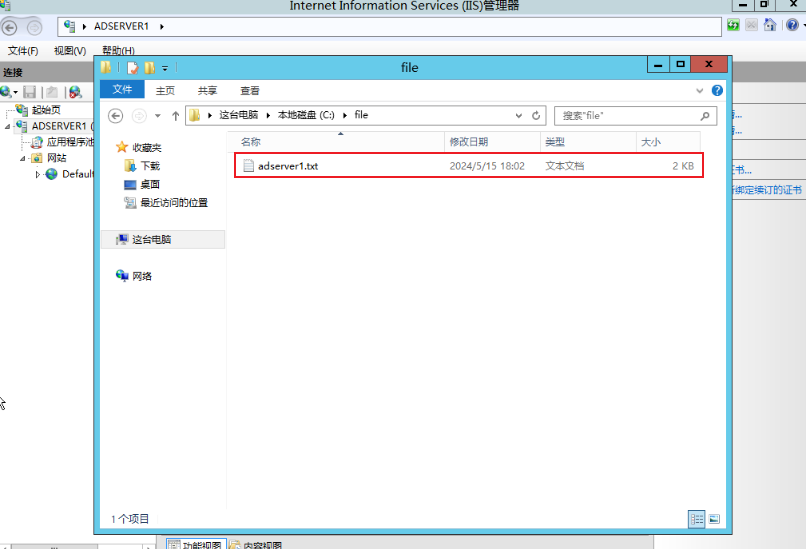

进入服务器证书页面,单击 创建证书申请,如下图所示:

-

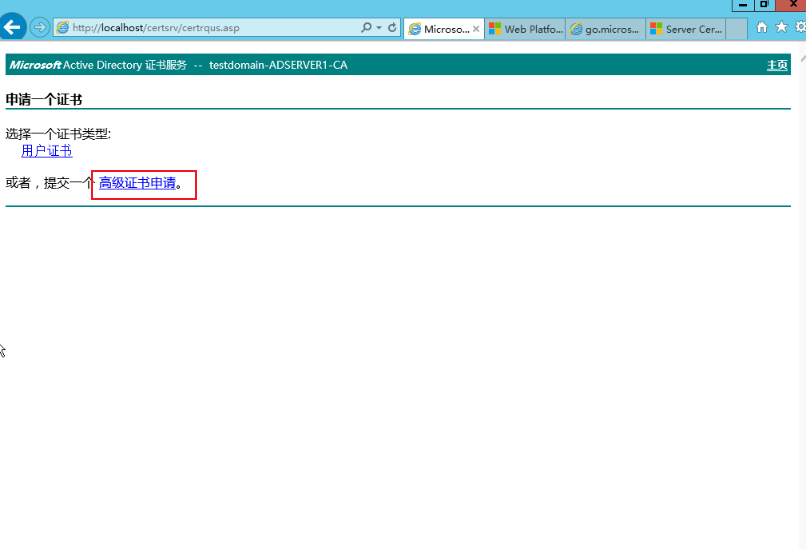

访问

http://localhost/certsrv,单击申请证书 > 高级证书申请 > 使用 base64 编码,如下图所示:

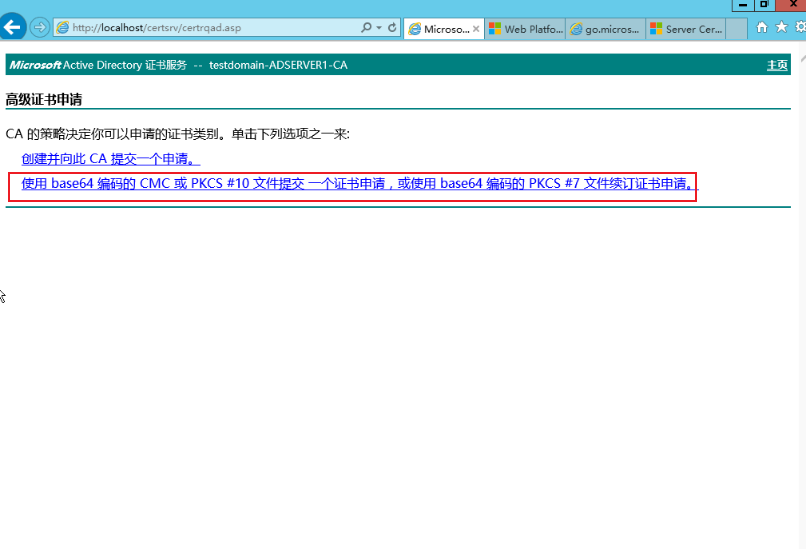

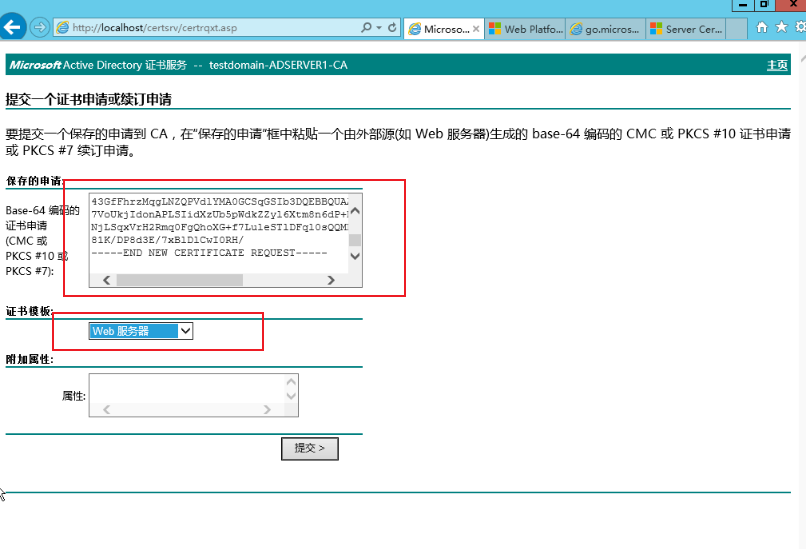

-

在弹出的提交证书申请页面,将申请证书保存的证书文件内容(步骤2中的adserver1.txt)复制之后补充至以下输入框,证书模板选择 Web 服务器,单击提交。如下图所示:

-

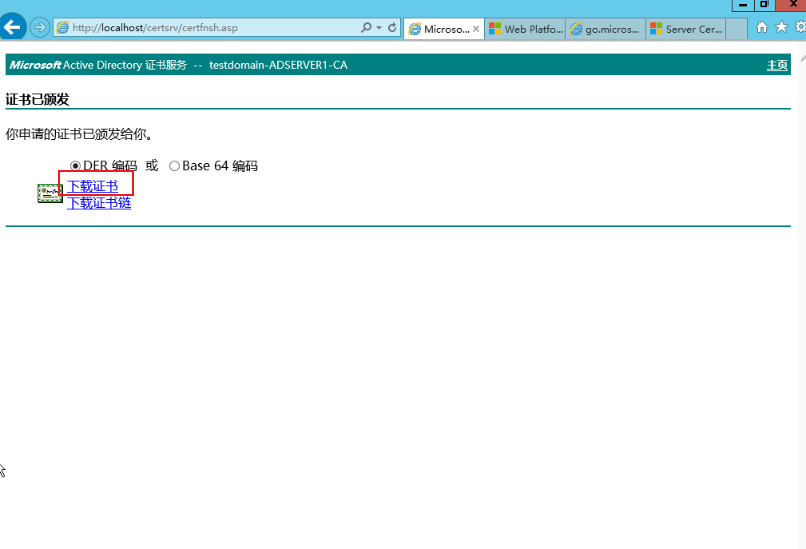

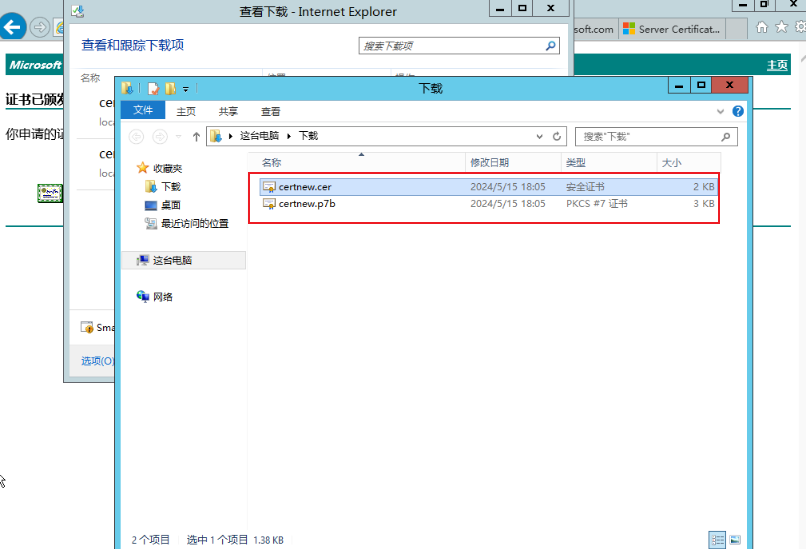

提交之后,单击 下载证书,如下图所示:

-

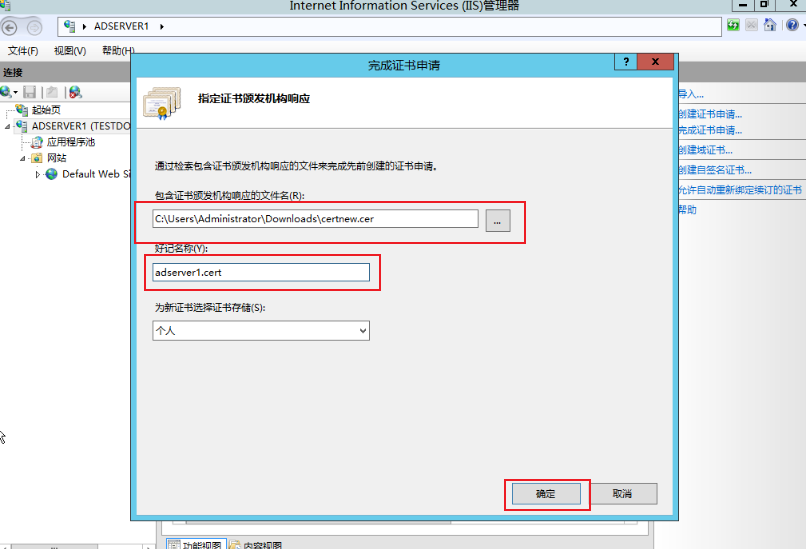

在服务器证书页面,单击 完成证书申请,在弹出的页面选择步骤 6 下载的证书,如下图所示:

-

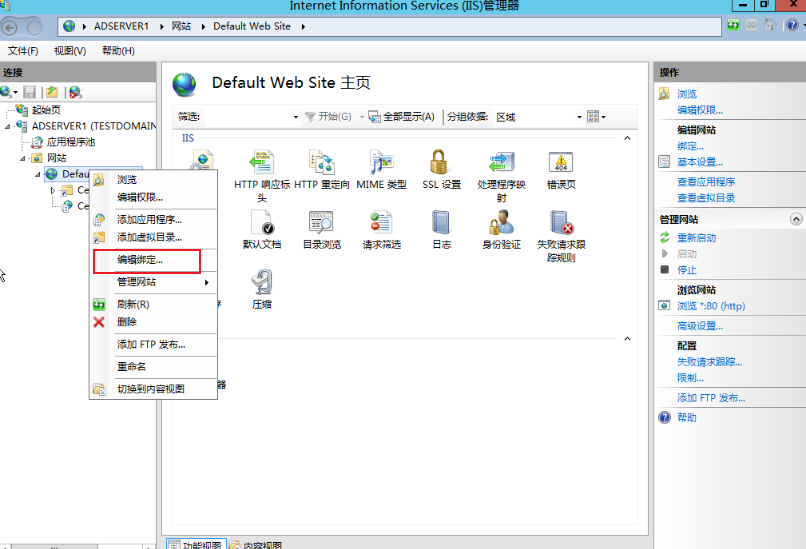

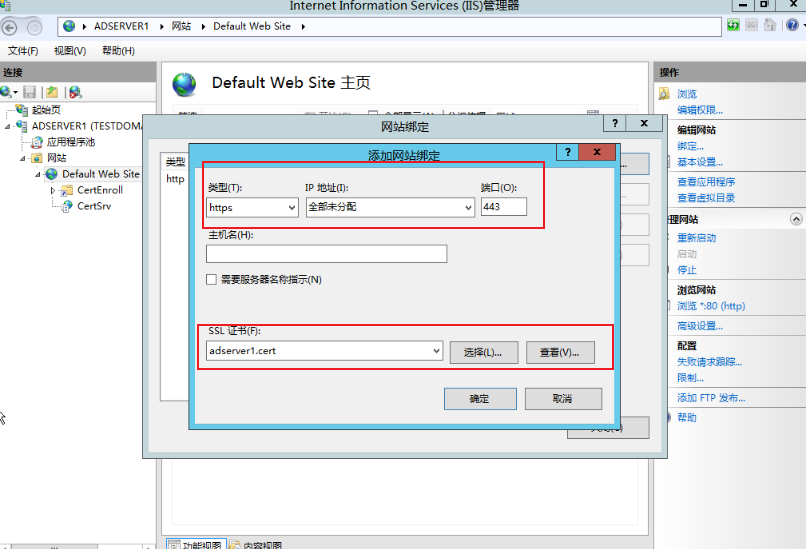

在网站 > Default Web Site 主页,右键单击 编辑绑定,如下图所示:

-

在弹出的网站绑定页面,单击 添加,选择类型为 https,IP 地址为全部未分配,端口为 443,SSL 证书为 adserver1.cert,如图:

-

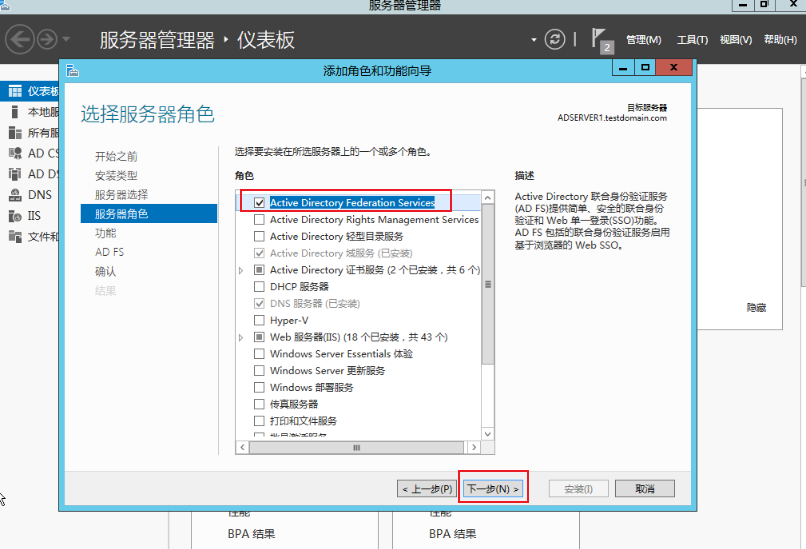

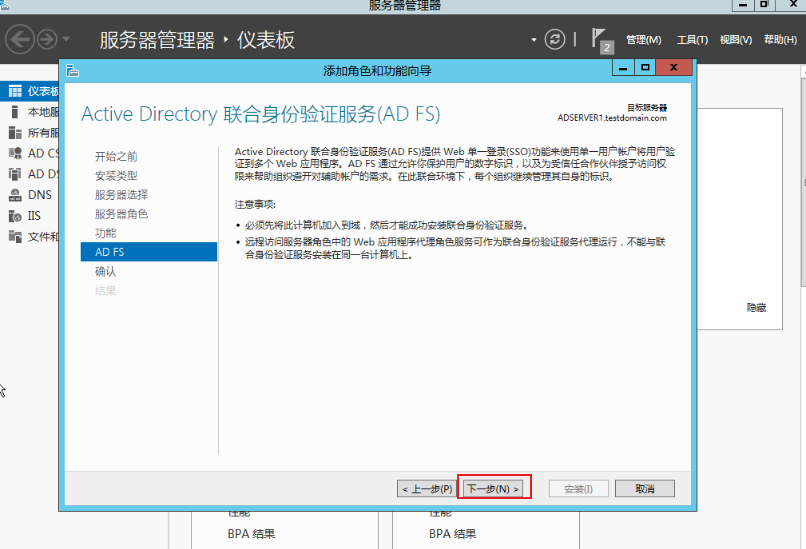

进入服务器管理器 > 仪表板页面,单击 添加角色和功能,按照默认选择一直单击 下一步 直到服务器角色选择页面,勾选 Active Directory Federation Services,一直单击 下一步,直至安装完成。

-

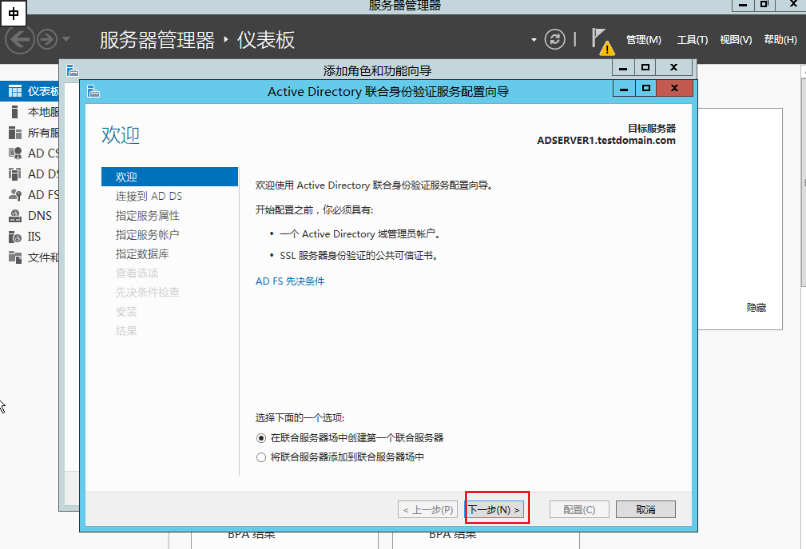

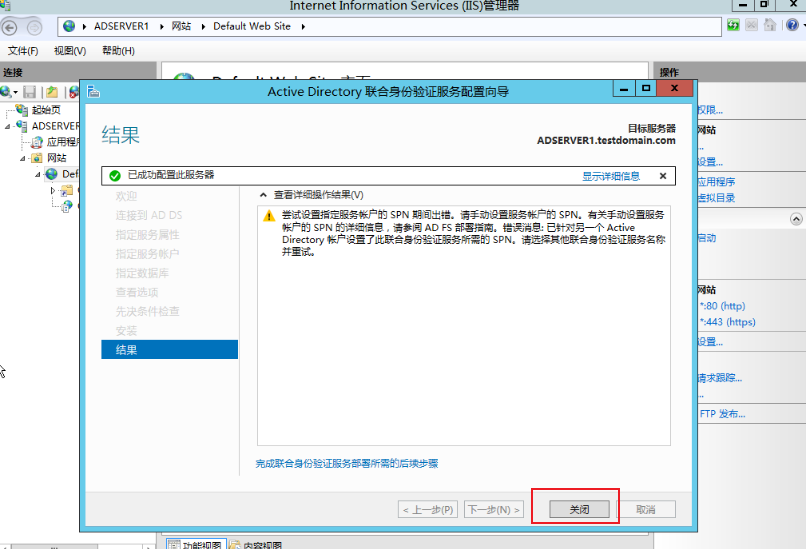

在弹出的向导页面,单击 下一步,

-

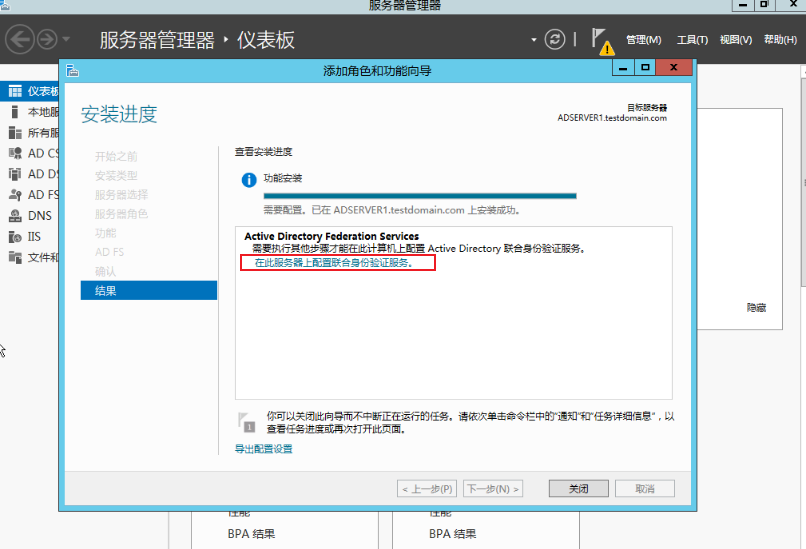

在安装完成页面,单击 在此服务器上配置联合身份验证服务,如下图所示:

-

在弹出的向导页面,单击 下一步,

-

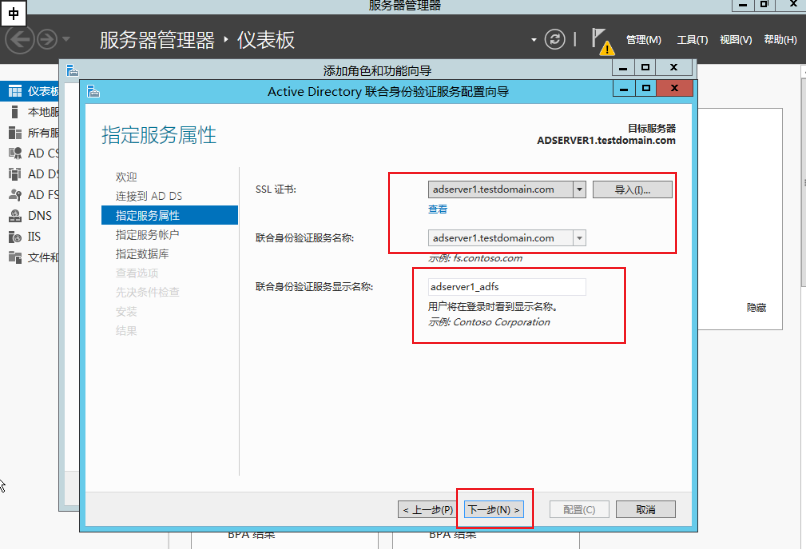

设置指定服务属性,选择并填写好所需数据,单击下一步。

-

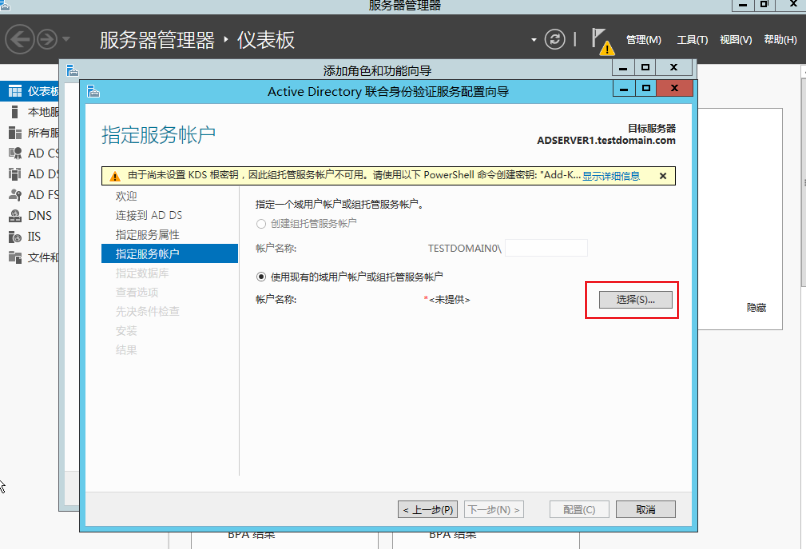

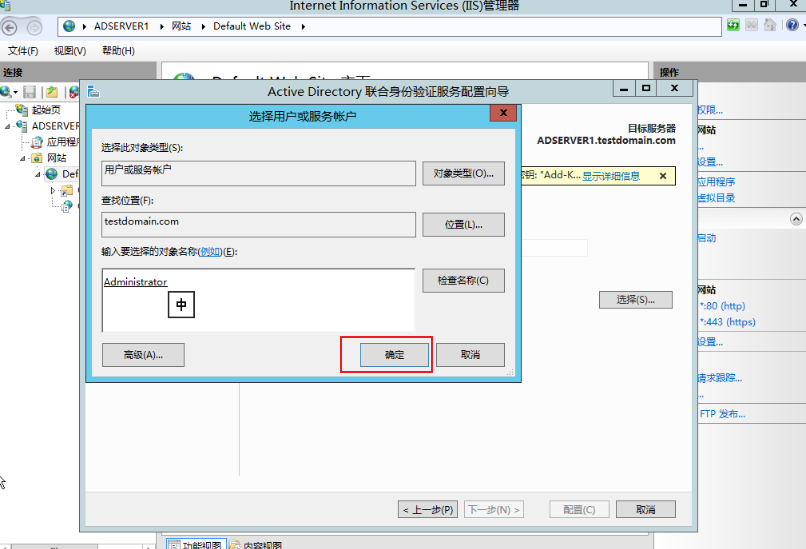

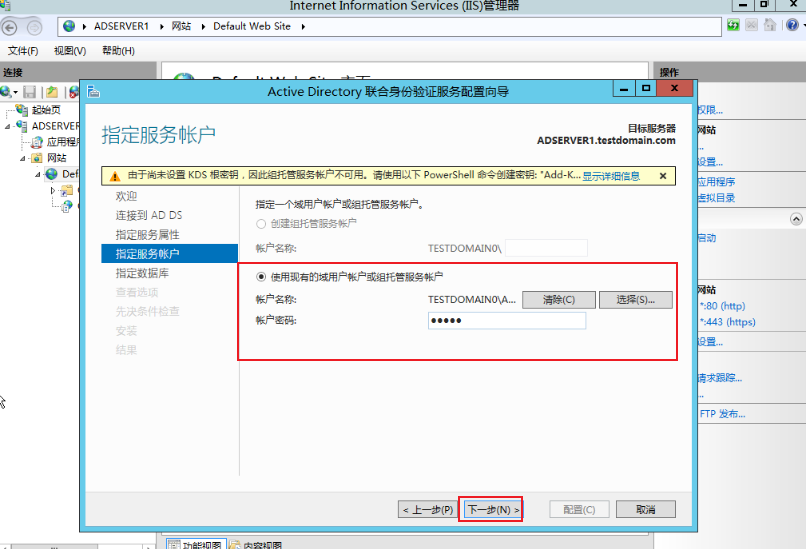

设置指定服务账户,选择使用现有的域用户账户或组托管服务账户,单击选择。

-

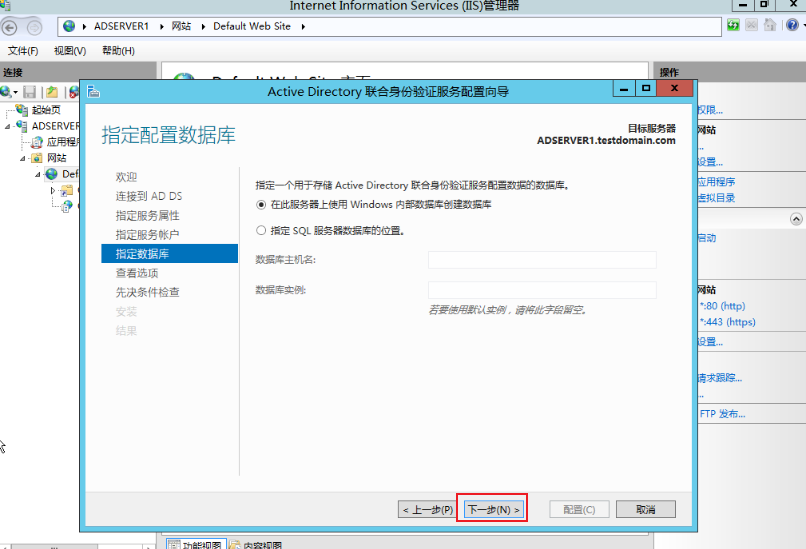

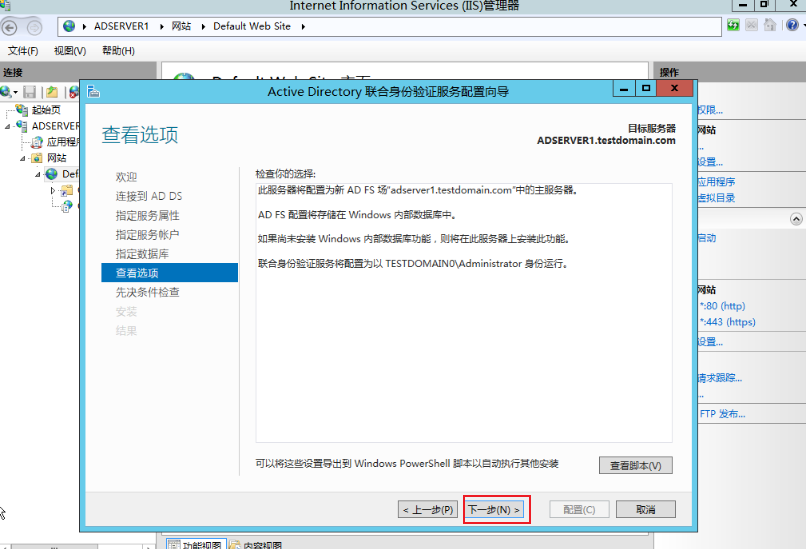

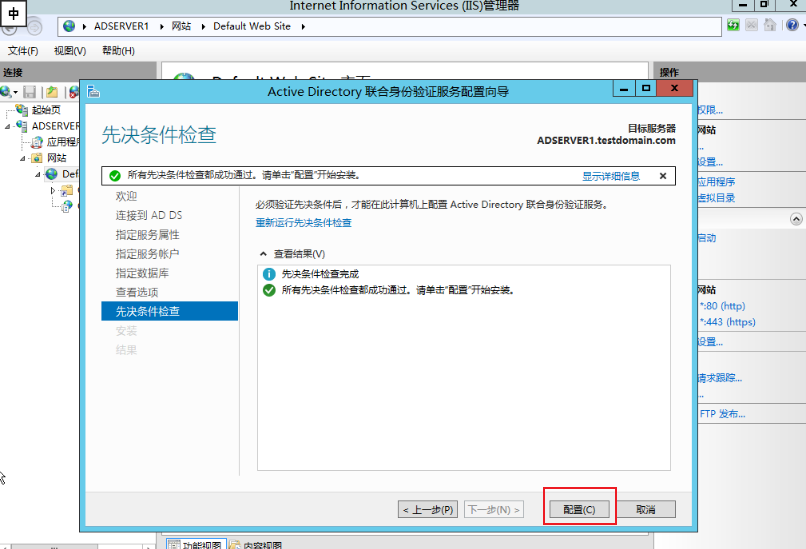

指定数据库单击下一步。

-

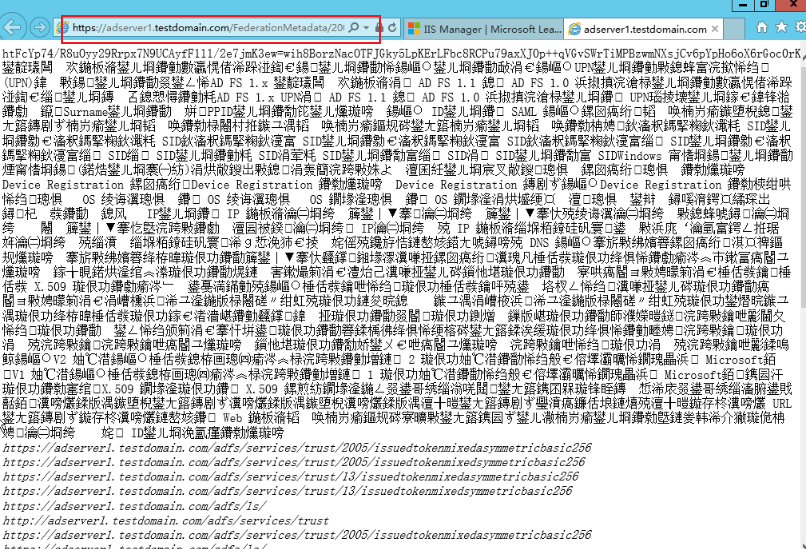

浏览器访问

https://adserver1.testdomain.com/FederationMetadata/2007-06/FederationMetadata.xml安装成功

用户SSO配置

-

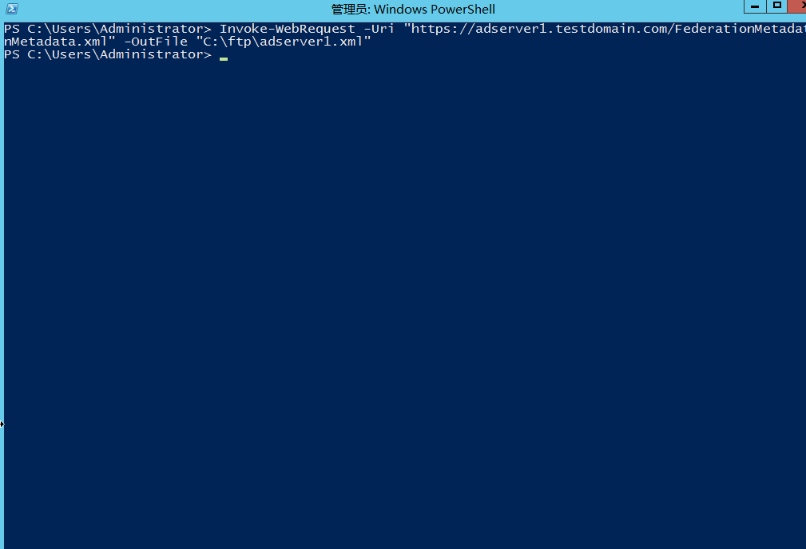

在服务器内浏览器访问

https://adserver1.testdomain.com/FederationMetadata/2007-06/FederationMetadata.xml,将源数据 XML 下载至本地。

-

启用HAP SAML2对接配置,配置和挂载第 1 步保存的 XML 文件(对接文档中命名为

idp.xml)。 -

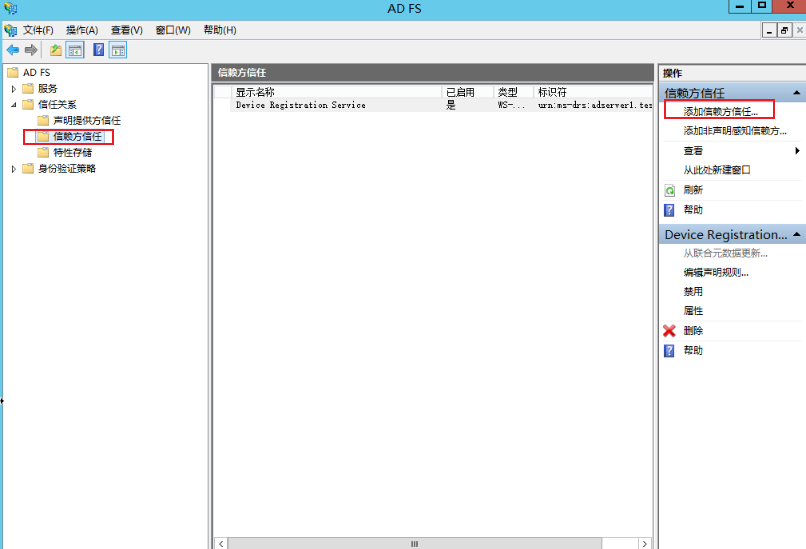

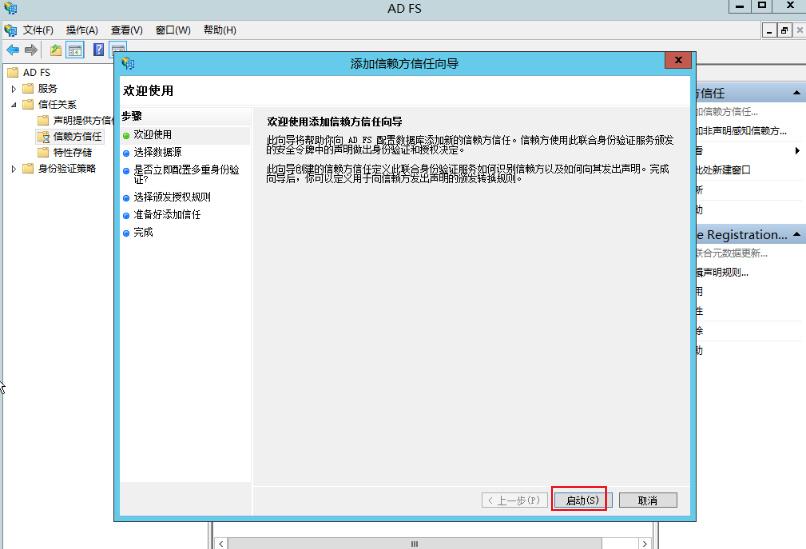

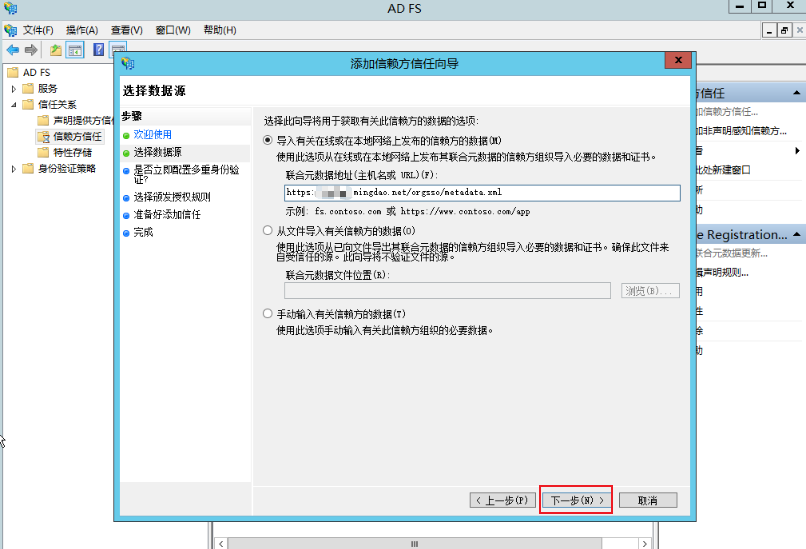

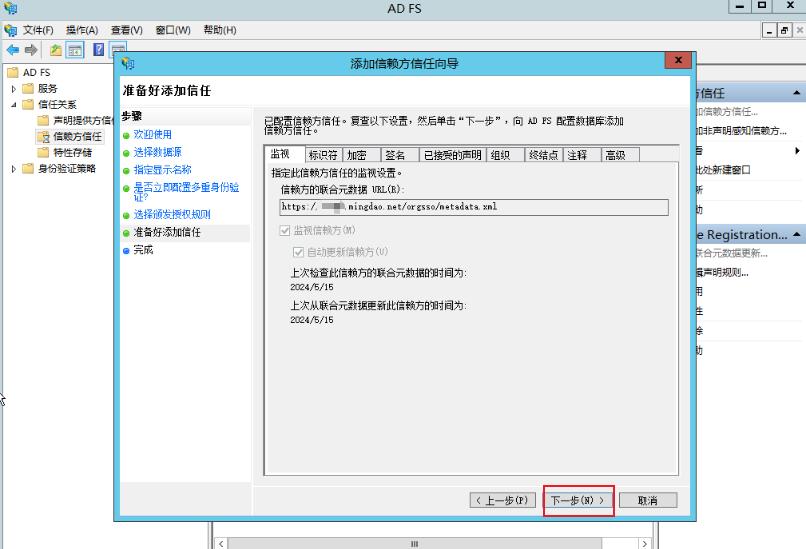

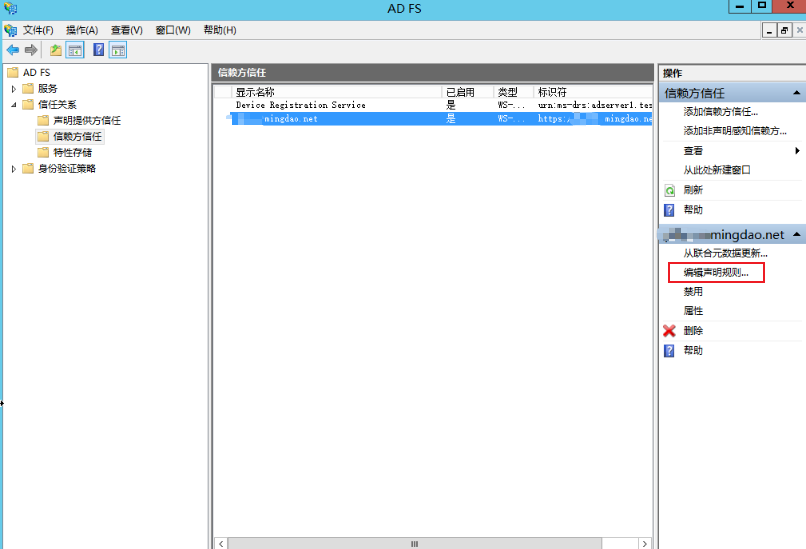

在服务器内进入 ADFS 管理页面,选择信任关系 > 信赖方信任,右键选择添加信赖方信任,单击 启动,补充联合元数据地址,元数据地址从第 2 步中获取,一直单击 下一步,如下图所示:

-

第2步骤,HAP配置完成后,这里设置为HAP地址

{server}/orgsso/metadata.xml

-

一直单击 下一步

-

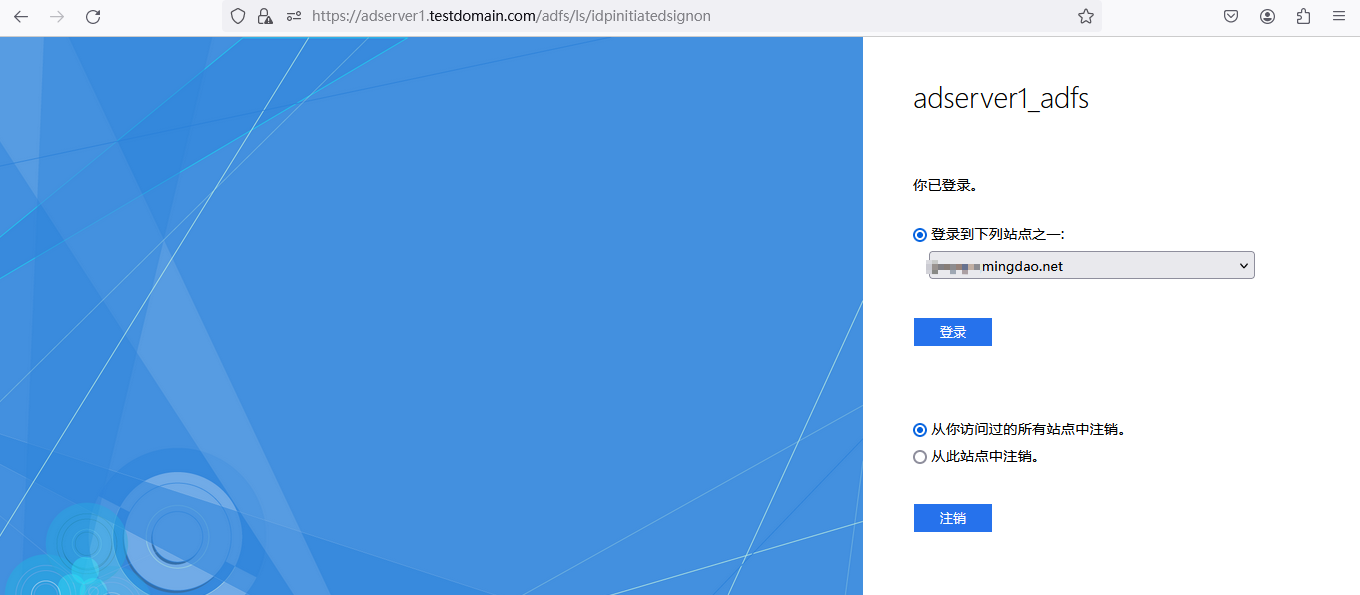

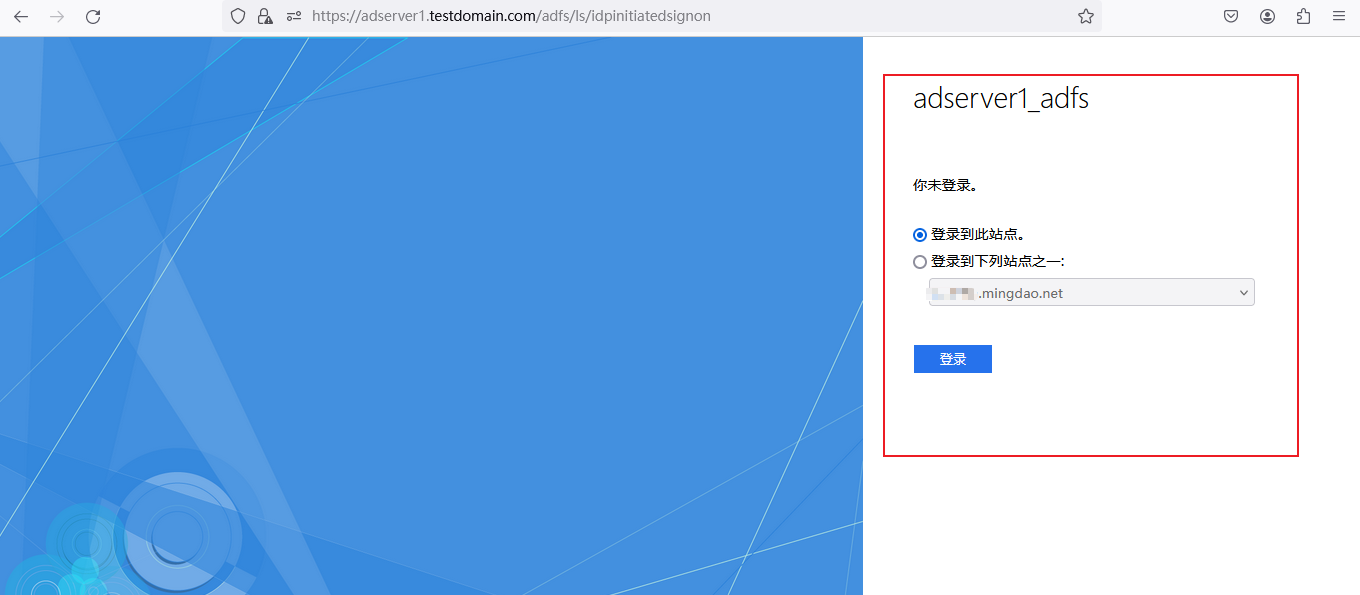

配置完成后可访问

https://adserver1.testdomain.com/adfs/ls/idpinitiatedsignon查看信任的站点

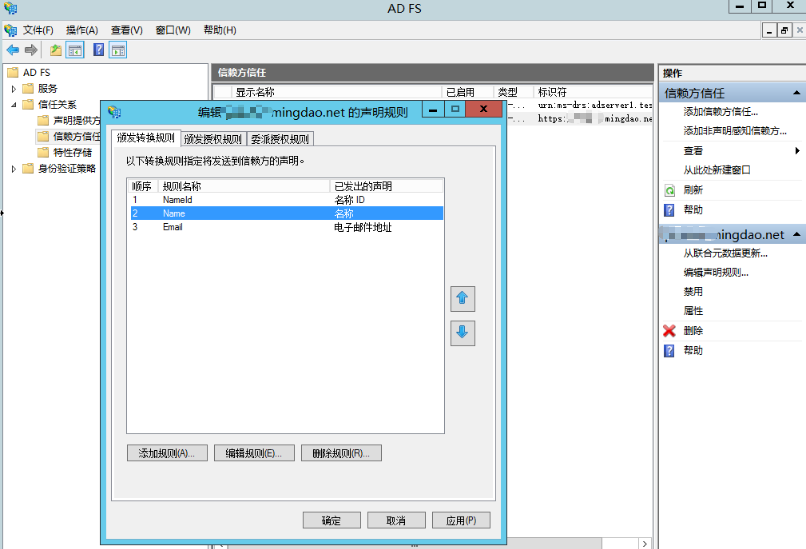

为 SP 配置 SAML 断言属性

-

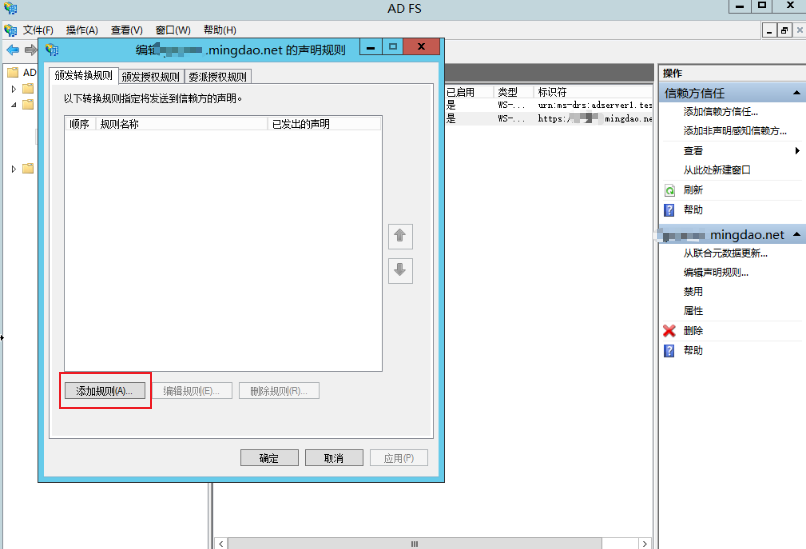

添加映射规则:

-

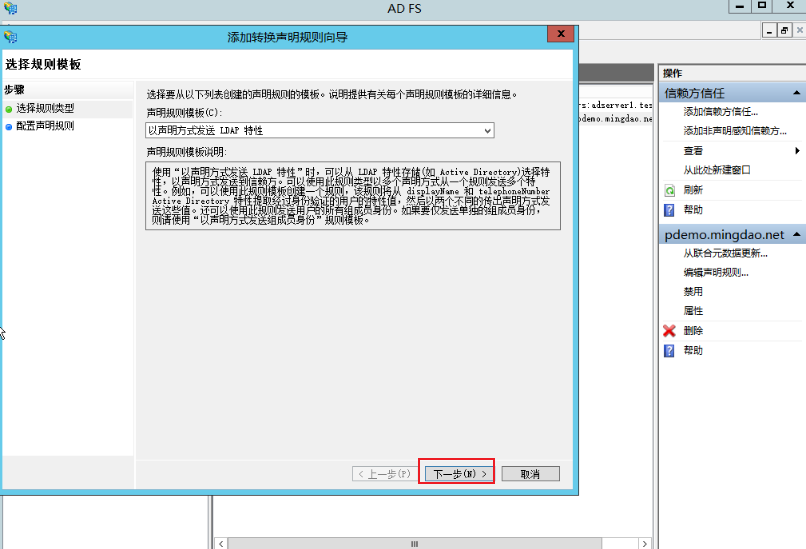

选择规则模版:

-

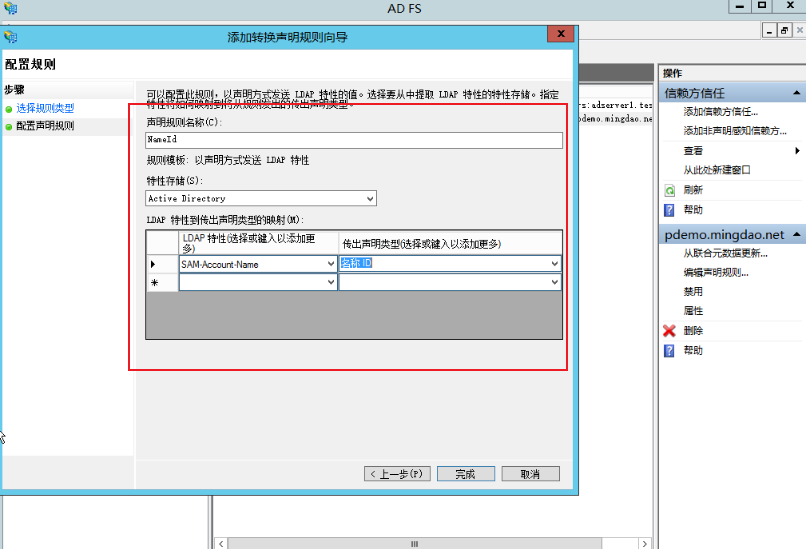

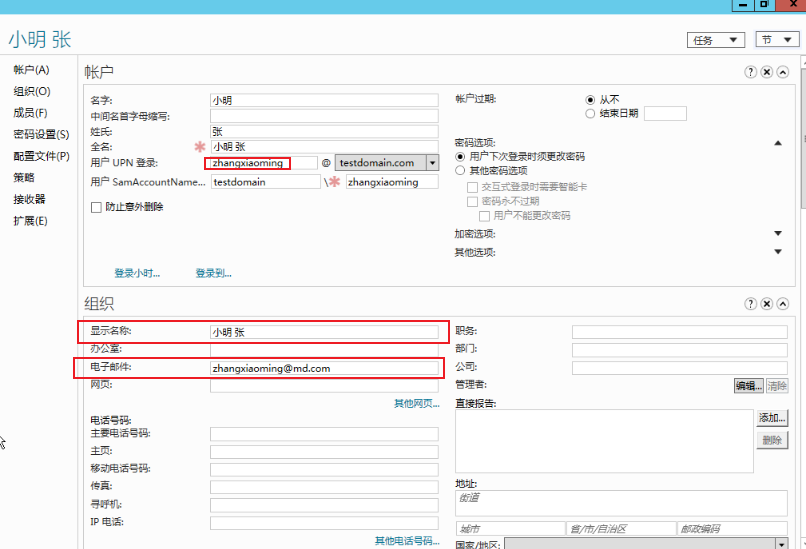

这里举例提交一个ID,Name,Email,对应用户信息,实际可根据需要进行配置

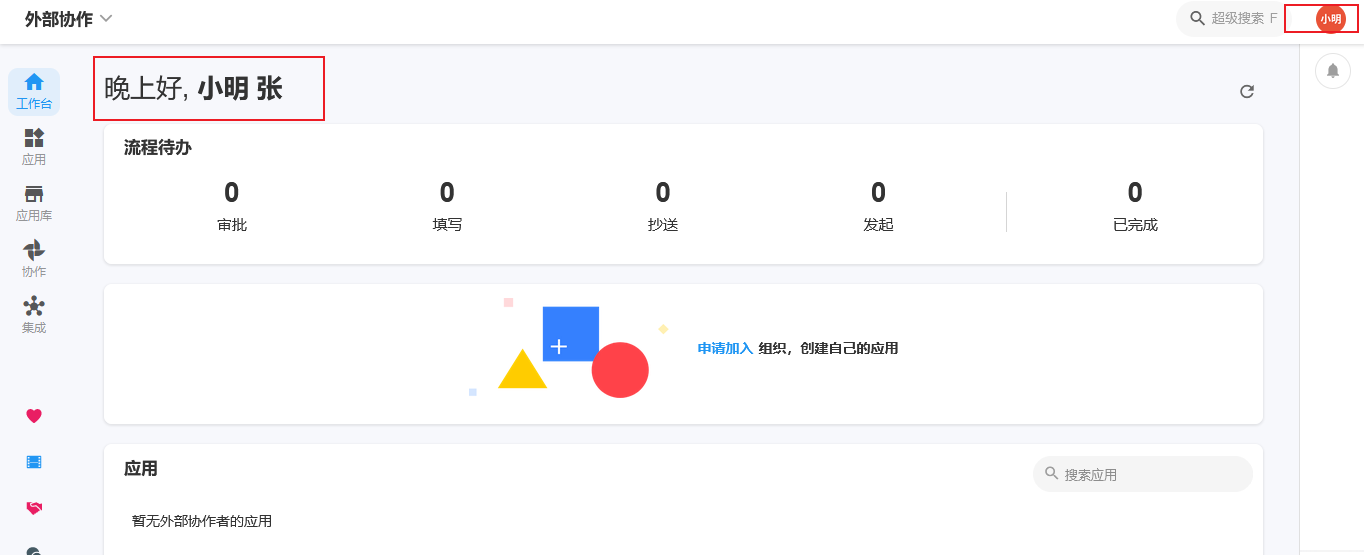

用户 SSO 登录

-

浏览器输入

{server}/orgsso/sso。 -

携带SAMLRequest重定向到

https://adserver1.testdomain.com/adfs/ls/?SAMLRequest=xxx -

输入adserver1用户名、密码信息,即可完成登录,如下图所示: