Google-OIDC对接说明

操作场景

Google Cloud基于OIDC的单点登录(SSO),提供了一种安全的身份验证方式,允许用户通过一个身份访问多个服务。

Google OIDC同时支持内部、外部用户两种访问控制(如果不是Google Workspace用户,只能将应用提供给外部用户)。

前提条件

- 拥有Google 账户

操作步骤

配置Oauth2.0客户端应用

-

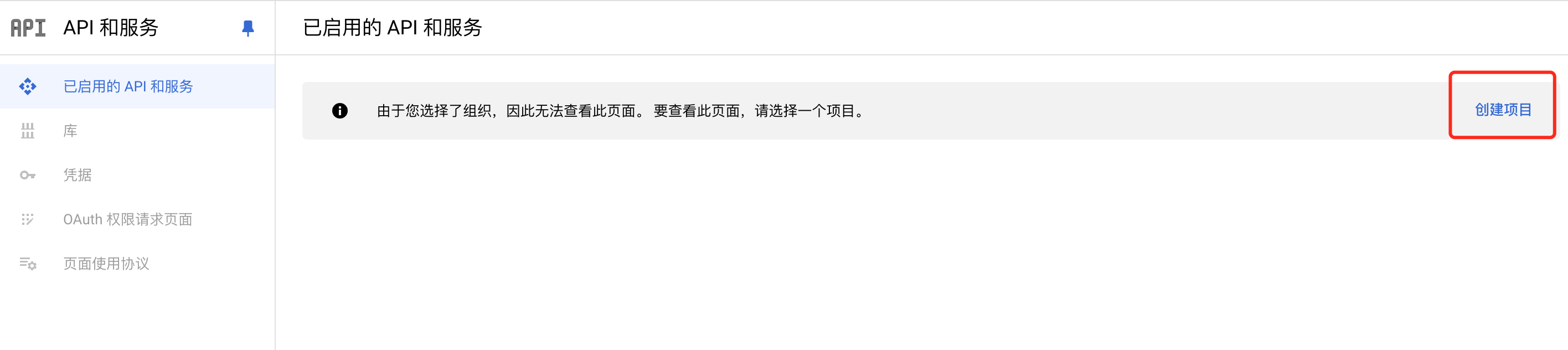

访问安全设置; 导航到 API 和服务 > 库。

-

点击 创建项目

-

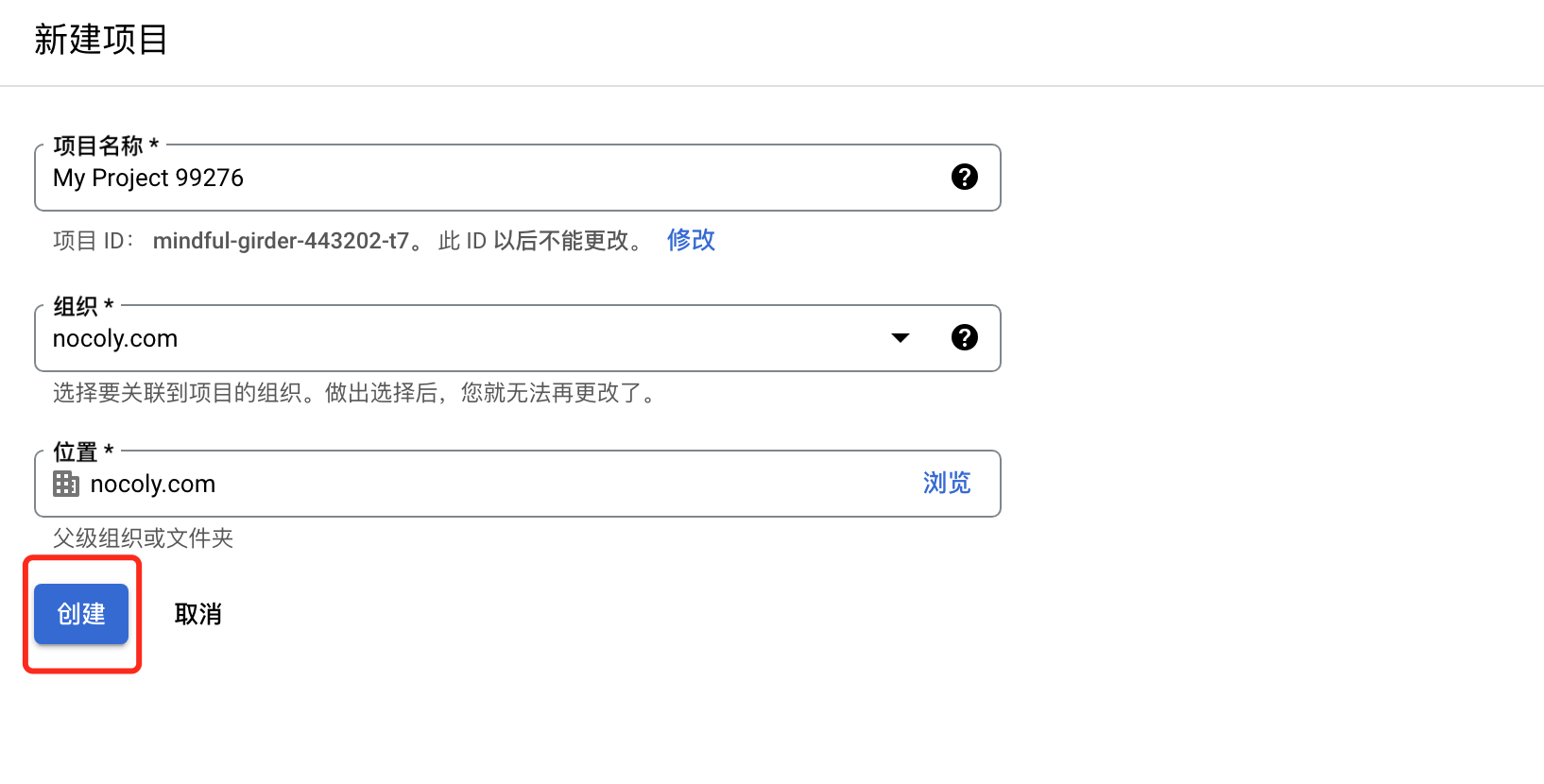

选择组织,点击 创建

-

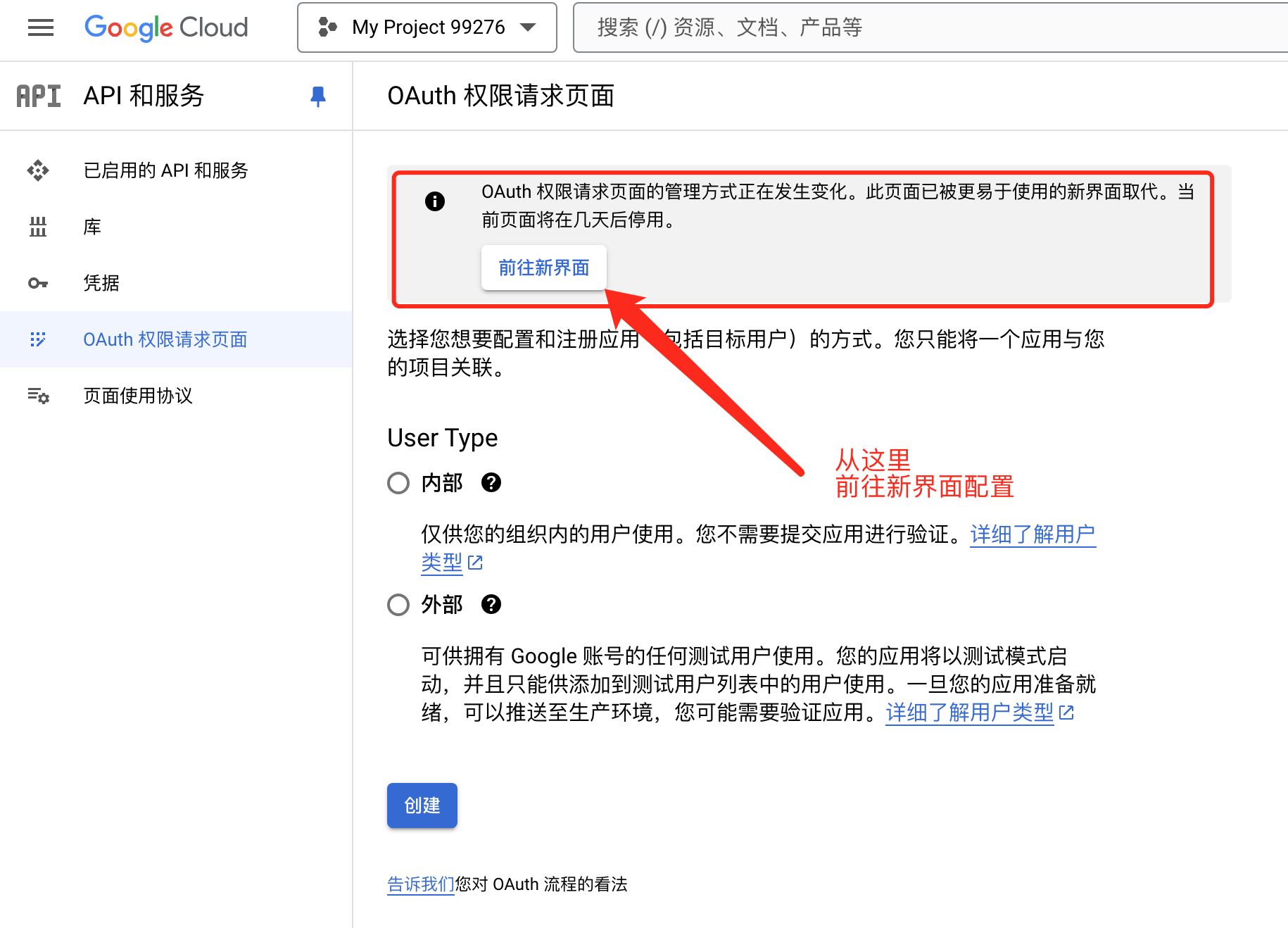

在项目下创建应用

-

从客户端,点击开始

-

创建客户端应用,设置参数后点击创建

-

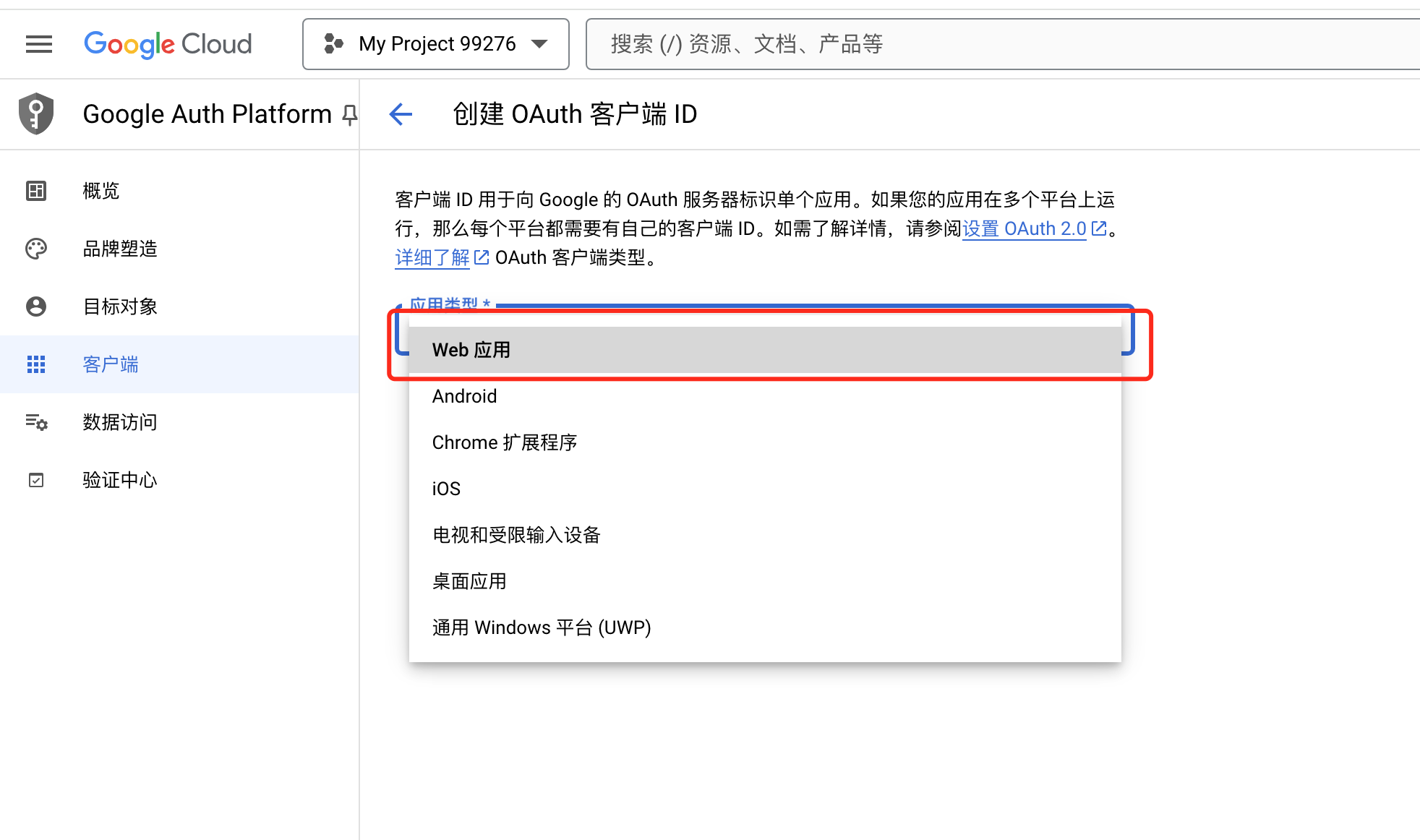

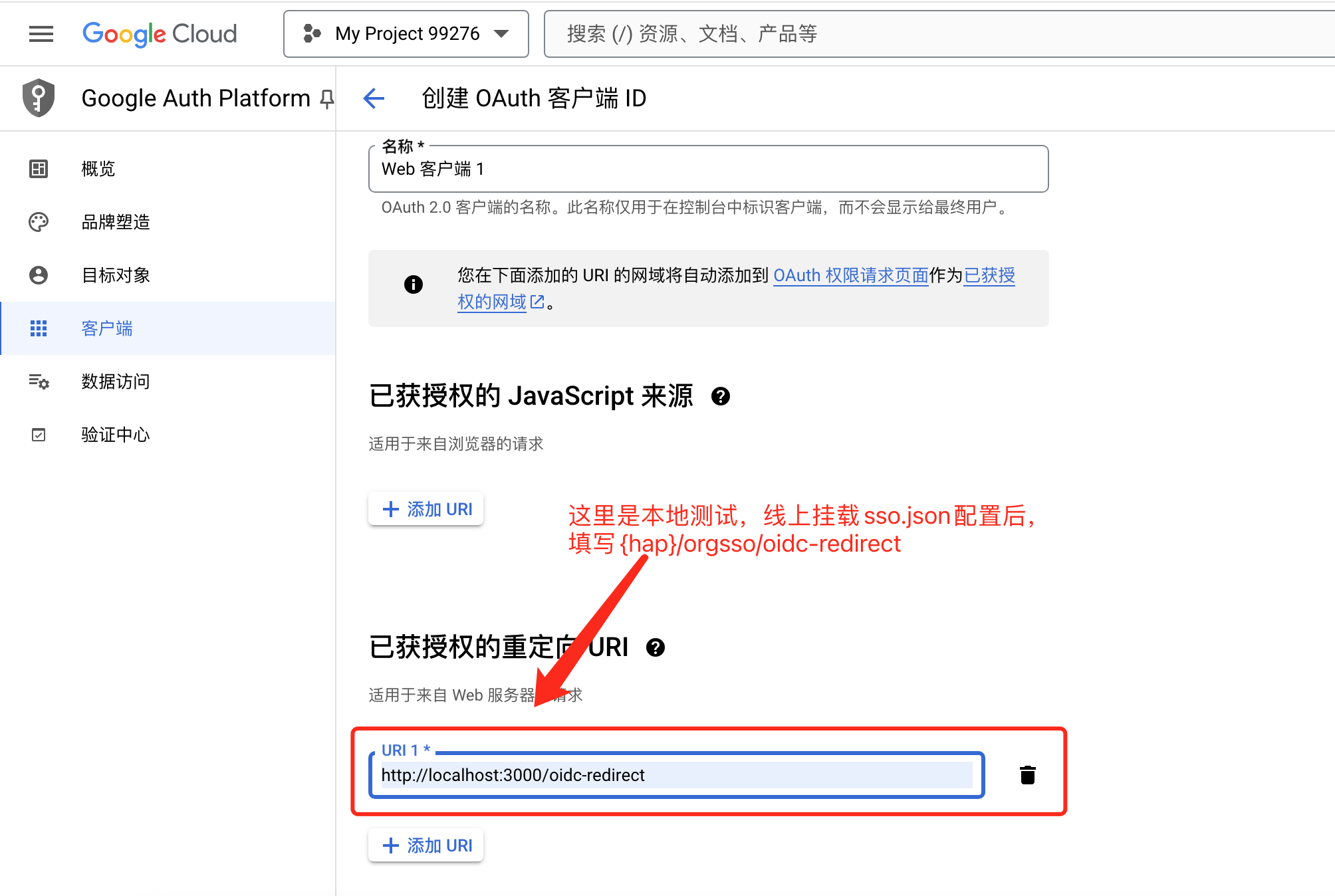

创建

Oauth2.0客户端

-

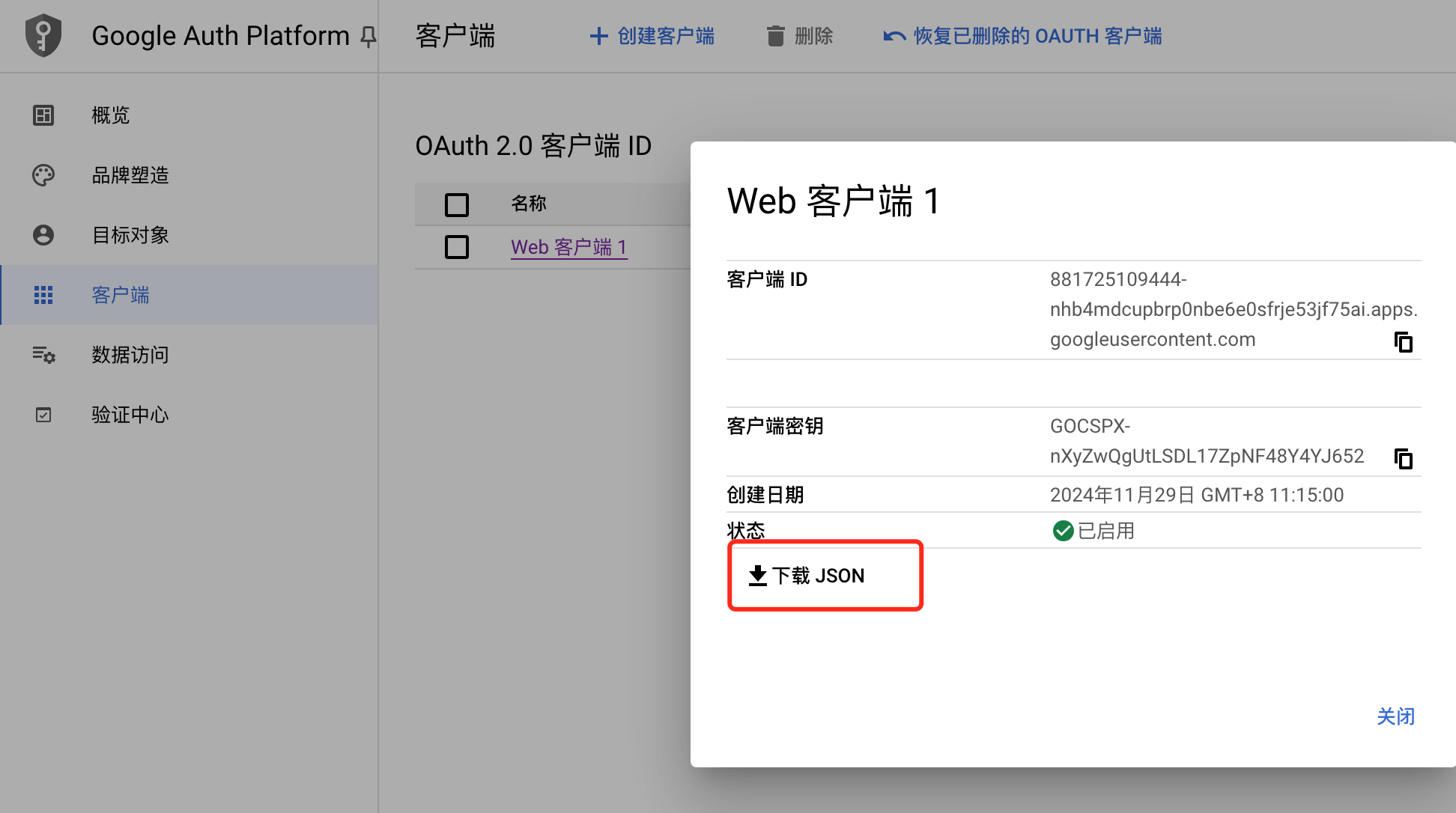

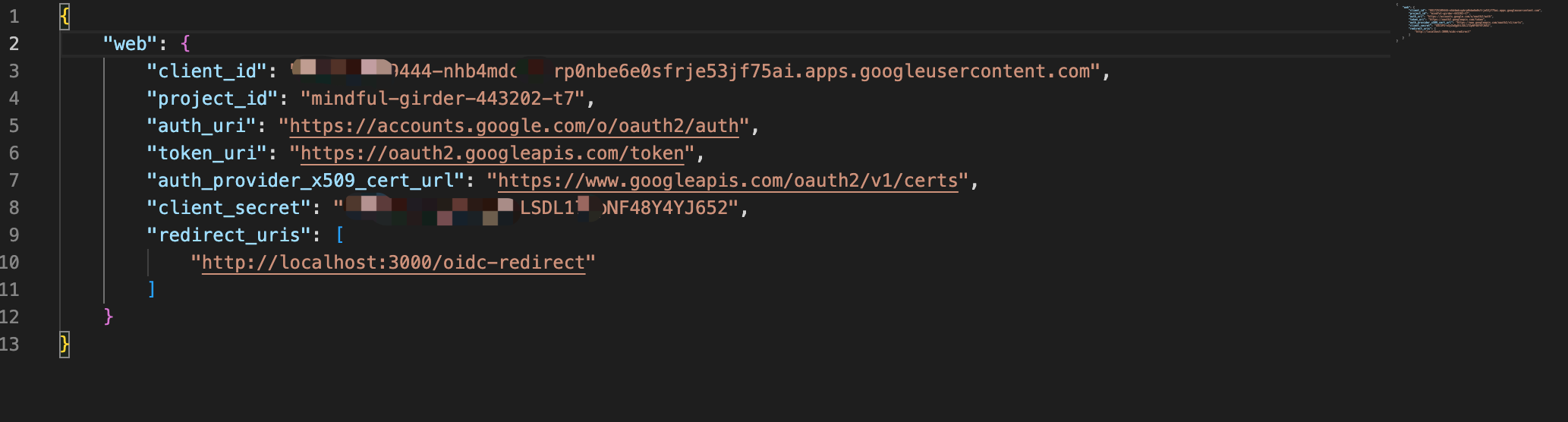

创建完成之后,下载

OIDC相关配置,后��续为HAP配置OIDC单点登录

HAP集成OIDC单点登录

详细步骤可参考HAP私有部署文档 如何集成单点登录-OIDC

-

配置

sso.json,内容如下

{

"mode": "common-oidc",

"name": "oidc",

"oidc": {

"clientId": "x-x.apps.googleusexxx",

"clientSecret": "x-xxxyZwQgUtLSDL17ZpNxxx",

"oidcUrl": "https://accounts.google.com/.well-known/openid-configuration",

"redirectUrl": "http://localhost:3000/oidc-redirect",

"responseTypes": "code",

"scope": "openid email profile",

"params": {

"UserId": "sub",

"Name": "name",

"Email": "email"

},

"autoRegister": true,

"projectId": ""

}

} -

挂载

OIDC配置文件(如下),然后重启服务# 单机模式需要挂载的文件

- ./volume/sso/sso.json:/usr/local/MDPrivateDeployment/sso/OptionFile/sso.json -

重启完成

用户 SSO 登录

-

浏览器输入

{HAP}/orgsso/oidc或{HAP}/orgsso/sso登录 -

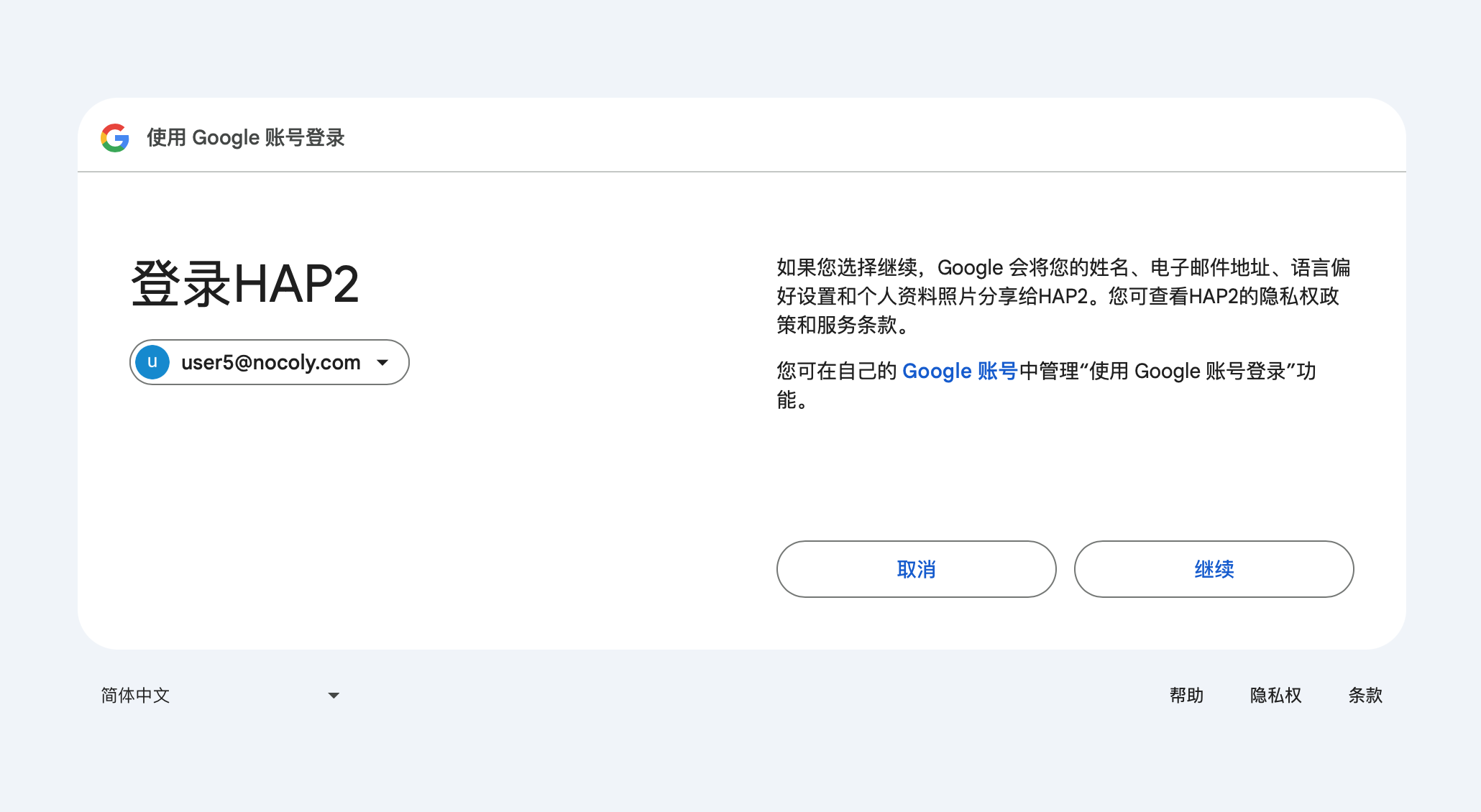

登录组织账号,授权

-

更换一个外部用户

-

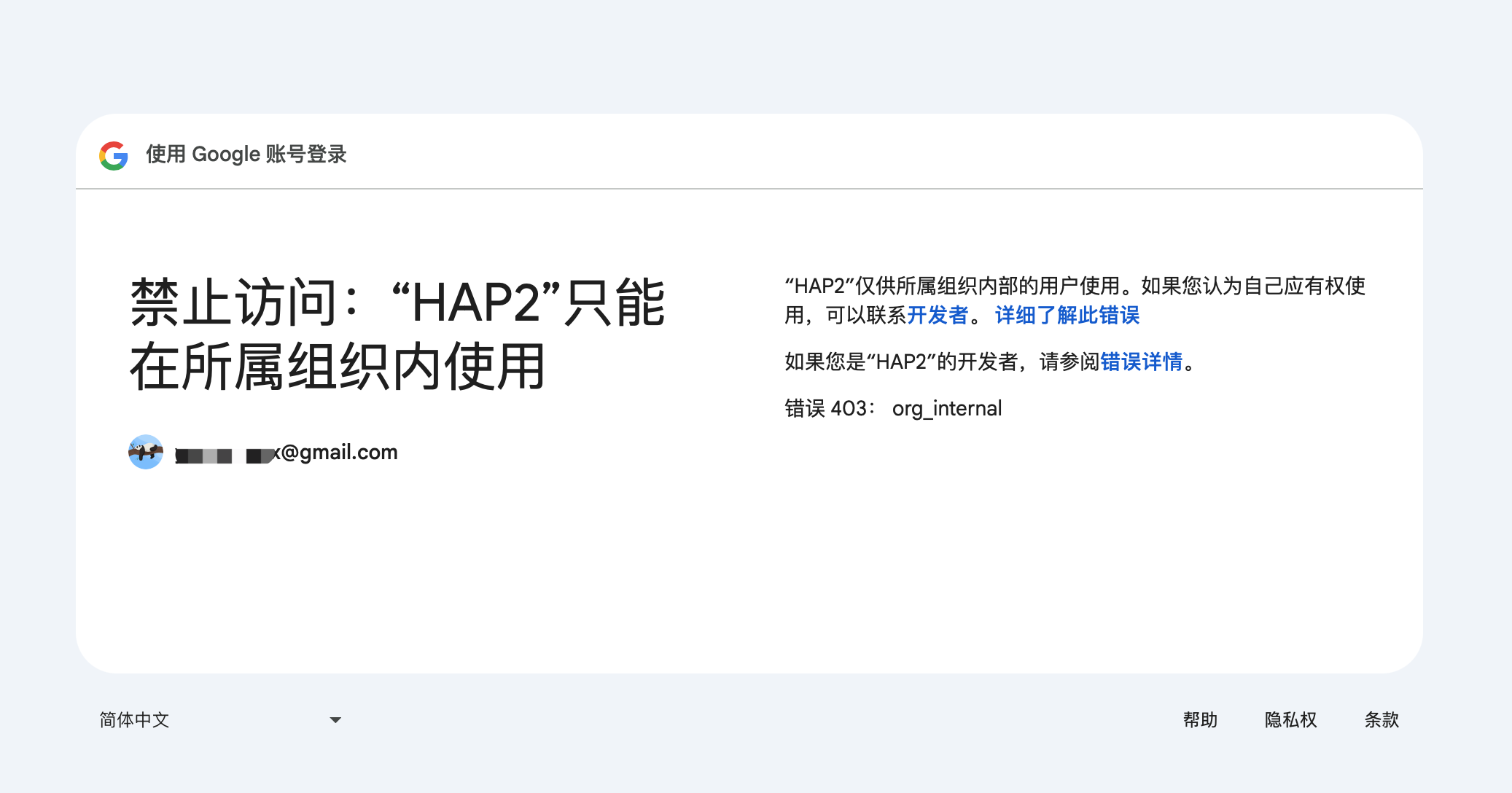

提示禁止访问